Bonjour,

Pour DANE (DNS based Authentication of Named Entities) et la ressource record TLSA ( Transport Layer Security Authentication), comment puis-je récupérer la date d’expiration des certificats de Let’s Encrypt sans interroger le certificat local ?

Je pense à DoHjs, mais je ne vois pas comment « injecter » une demande sans API (cliente) autorisée (moi, un de mes serveurs) - ll faut activé de l’option avancée, « envoyer le DNSSEC OK (bit DO) ».

En envoyant depuis le formulaire DoHjs qui me retourne bien un « JSON object data » avec :

"questions": [

{

"name": "_443._tcp.zw3b.eu",

"type": "TLSA",

"class": "IN"

}

],

"answers": [

{

"name": "_443._tcp.zw3b.eu",

"type": "TLSA",

"ttl": 3600,

"class": "IN",

"flush": false,

},

{

"name": "_443._tcp.zw3b.eu",

"type": "RRSIG",

"ttl": 3600,

"class": "IN",

"flush": false,

"data": {

"typeCovered": "TLSA",

"algorithm": 8,

"labels": 4,

"originalTTL": 3600,

"expiration": 1672840023,

"inception": 1670244423,

"keyTag": 45480,

"signersName": "zw3b.eu",

"signature": "Di...fw"

}

}

],

.....

Je vois bien un timestamp « inception » et « expiration » mais comment puis-je récupérer cette valeur depuis un script ?

Qui correspond à l’inception et l’expiration du certificat SSL → cooL  → DoHjs y arrive (CF résultat du dessus).

→ DoHjs y arrive (CF résultat du dessus).

16:55:50 root@dc.w3a:~ $ echo 'TLSA Date Inception' : $(date '+%F %T' -d '@1670244423')

TLSA Date Inception : 2022-12-05 13:47:03

16:55:57 root@dc.w3a:~ $ echo 'TLSA Date Expiration' : $(date '+%F %T' -d '@1672840023')

TLSA Date Expiration : 2023-01-04 14:47:03

Qui a/aurait une autre solution (Full Linux) pour que je puisse mettre à jour mes RR TLSA à la mise à jour des certificats SSL/TLS que Let’s Encrypt me re-génére tous les 3 mois par NSUPDATE histoire d’être toujours valide DANE ?

Bon, je vais installer la librairie JS GitHub DoHjs quelque part - exemple HTML, BIN

Par OpenSSL est-ce possible - ou - sur une base publique de Let’s Encrypt ?

Merci.

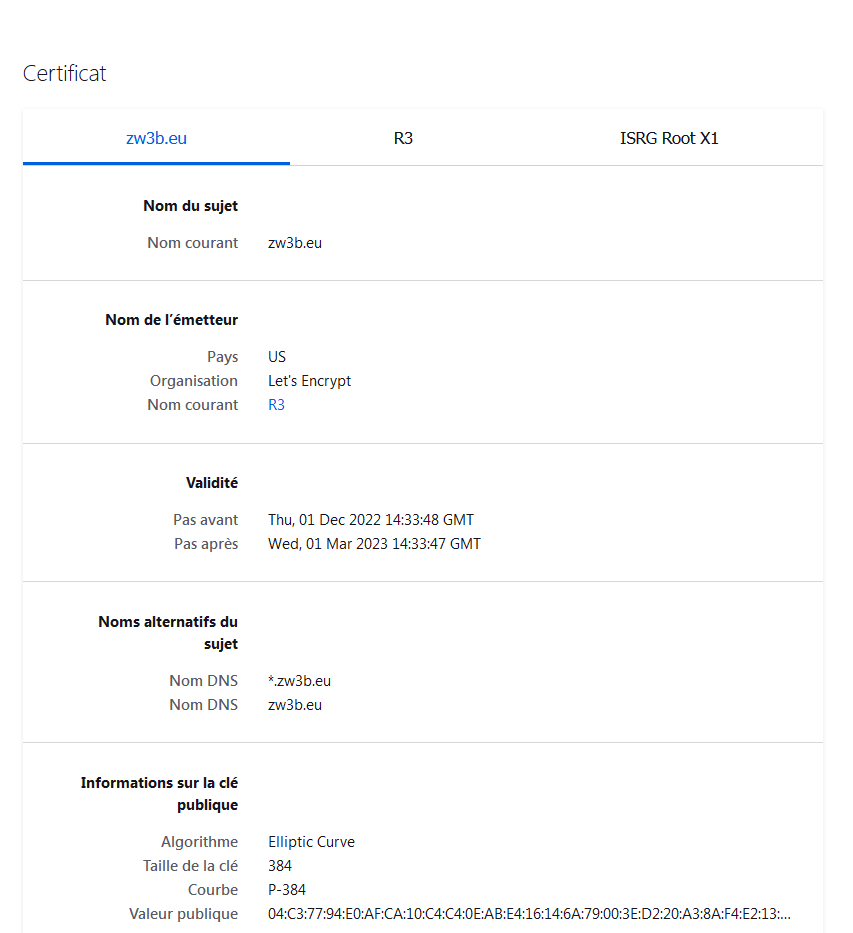

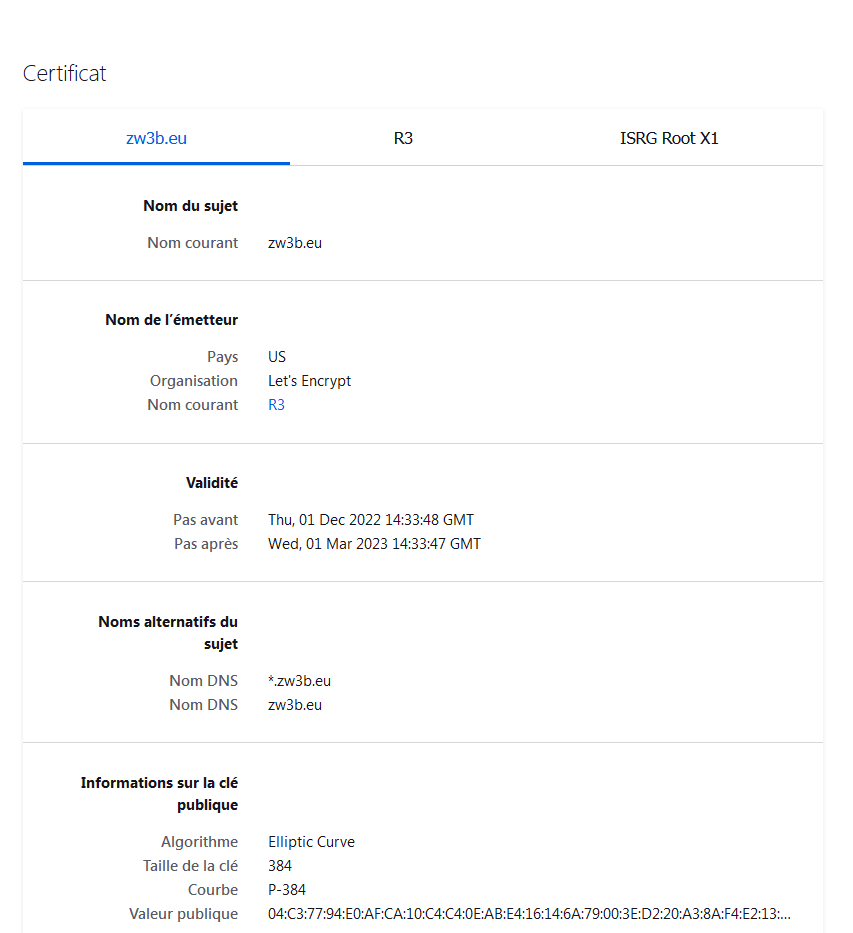

J’ajoute l’imprime écran du certificat :

Validité :

Pas avant : Thu, 01 Dec 2022 14:33:48 GMT

Pas après : Wed, 01 Mar 2023 14:33:47 GMT

Ce ne sont pas les même minutes/secondes

Salutations.

Romain

Bon dimanche

Bon dimanche  Ligne je n’sais plus combien

Ligne je n’sais plus combien