Ouais

Bon dimanche @MicP

Bon dimanche @MicP

J’ai changé un -eq en -le ^^^ çà buggué mon script → avant la déclaration du resign=1  Ligne je n’sais plus combien

Ligne je n’sais plus combien

Bonjour,

Bon, en passant

Mon script commentaire 8 pour mettre à jour périodiquement mes zones DNSSEC ne sert à rien !

Les zones se mettent à jour seules. Alors, je ne sais pas encore comment, mais j’ai remarqué çà grâce à zw3b.blog | DNSViz.

Çà me créent des journaux de mise à jours dynamique (des fichiers « .jnl ») que l’on peut lire de cette manière :

root@lv1.dns:~ # named-journalprint /etc/bind/masters/zw3b.blog.hosts.signed.jnl

del zw3b.blog. 3600 IN SOA dns.lab3w.fr. hostmaster.lab3w.fr. 2022101707 300 60 420 60

del w1w.zw3b.blog. 3600 IN RRSIG AAAA 8 3 3600 20221116142413 20221017142413 13710 zw3b.blog. p6yU9/8et+/Jzg/iDP........fq6Uiil72mVpTsp0OUzu9 8Dw=

del o-romain-jaillet-ramey.zw3b.blog. 3600 IN RRSIG CNAME 8 3 3600 20221116142413 20221017142413 13710 zw3b.blog. nidERqWbmdtEpDQEd0........1XydvymmAbkbJ 4Pk=

del *.zw3b.blog. 60 IN RRSIG NSEC 8 2 60 20221116142413 20221017142413 13710 zw3b.blog. pif+pkemCqmLg34h6zYx........7KvsxJEzk0ZK5VnhRQ+Zw/Ex sXg=

del dl.zw3b.blog. 60 IN RRSIG NSEC 8 3 60 20221116142413 20221017142413 13710 zw3b.blog. GTO7D4uFRI6+x7hh/J........Nj+G1JECUXhyQWhDjggi7JOUU2jh h1k=

del dl.zw3b.blog. 3600 IN RRSIG CNAME 8 3 3600 20221116142413 20221017142413 13710 zw3b.blog. NTSsxTA........VPzXIr+C hpE=

del ksso0s.zw3b.blog. 3600 IN RRSIG CNAME 8 3 3600 20221116142413 20221017142413 13710 zw3b.blog. UXziiCfzHkdX........ASrlJSJ496HWNCeOe9/sCN2TjCuOU1tpphR9wHnXTCB2X +Ck=

del lab3w.zw3b.blog. 3600 IN RRSIG CNAME 8 3 3600 20221116142413 20221017142413 13710 zw3b.blog. lD+nzBHapGI........+pirrYh8jRw7C/vssWsnIWe4imBYM/7byev4Xop5Bay Xi0=

del _dmarc.w1a.zw3b.blog. 60 IN RRSIG NSEC 8 4 60 20221116142413 20221017142413 13710 zw3b.blog. IVtK13cES62dsad/Sk........af2RCpRwDuyiDtV+kP3 j5M=

del ksso0s.zw3b.blog. 60 IN RRSIG NSEC 8 3 60 20221116142413 20221017142413 13710 zw3b.blog. H7bSlIVZL7Br7HTZUyjHHW8It........ ws3dJ/Sr56Ssw2Jz8bViyde6oYTjJbxLjschMr6hSiQx/zbpyjvzQc6l WQk=

del _dmarc.w1a.zw3b.blog. 10800 IN RRSIG TXT 8 4 10800 20221116142413 20221017142413 13710 zw3b.blog. GyP6OEQTGEyBIpG/........8qF36+/ ikCXoJOvIIOlpmtFM0HBc9NVPQUVe/nzJD6UElz664MDH3RfvS86784w HJI=

del lab3w.zw3b.blog. 60 IN RRSIG NSEC 8 3 60 20221116142413 20221017142413 13710 zw3b.blog. JtwbLMeUnfc++9GFntleNSW2jiBrFmE........zJSiEW0R+EgTOBP6YFSU6EXOlLTX0yUw8BkbL Ow8=

del zw3b.blog. 3600 IN RRSIG SOA 8 2 3600 20221209022414 20221109012414 13710 zw3b.blog. VGBbTp2pl+YMB52ls5NpLctr2MV7........+UKTO9XPADTcjozOU7jxiT7wJ G2A=

.....

add zw3b.blog. 3600 IN SOA dns.lab3w.fr. hostmaster.lab3w.fr. 2022101708 300 60 420 60

add w1w.zw3b.blog. 3600 IN RRSIG AAAA 8 3 3600 20221209015804 20221109012414 13710 zw3b.blog. OQ+OgLNhWvsHg7s1MFZ........Wiiw4jXElmUpX5SY7Gll0qIF XNU=

add o-romain-jaillet-ramey.zw3b.blog. 3600 IN RRSIG CNAME 8 3 3600 20221209015804 20221109012414 13710 zw3b.blog. H6dOOebCrEtBoq........GVW5MoXW6skti28g6F ep8=

add *.zw3b.blog. 60 IN RRSIG NSEC 8 2 60 20221209015804 20221109012414 13710 zw3b.blog. KprpU5DhZn9vV19........EzfAQO18ZwgyM4OP18DbkeQ3eHyTqOr/2M 1No=

add dl.zw3b.blog. 60 IN RRSIG NSEC 8 3 60 20221209015804 20221109012414 13710 zw3b.blog. WpyyiEw6AAGV........IYFkV1xUDCy Yys=

add dl.zw3b.blog. 3600 IN RRSIG CNAME 8 3 3600 20221209015804 20221109012414 13710 zw3b.blog. K9317AJat9UGG........KITo6NqqEEoDQ58Pl Iu4=

add ksso0s.zw3b.blog. 3600 IN RRSIG CNAME 8 3 3600 20221209015804 20221109012414 13710 zw3b.blog. WqU/6k7goFERbrpf........gmOHngZOExep0sp3P4lHw +Tk=

add lab3w.zw3b.blog. 3600 IN RRSIG CNAME 8 3 3600 20221209015804 20221109012414 13710 zw3b.blog. ZZN/WVgS13........0+Y4w3qqXUyiBPAJ xXY=

add _dmarc.w1a.zw3b.blog. 60 IN RRSIG NSEC 8 4 60 20221209015804 20221109012414 13710 zw3b.blog. SUtLerSthFOU7........xmGGwUYLyo0YFFugGb3blQ 6xA=

add ksso0s.zw3b.blog. 60 IN RRSIG NSEC 8 3 60 20221209015804 20221109012414 13710 zw3b.blog. j8lFOrApsZ8nE........786I3 hJw=

add _dmarc.w1a.zw3b.blog. 10800 IN RRSIG TXT 8 4 10800 20221209015804 20221109012414 13710 zw3b.blog. nxnr9zq1O........vV+WZllgfa n3E=

add lab3w.zw3b.blog. 60 IN RRSIG NSEC 8 3 60 20221209015804 20221109012414 13710 zw3b.blog. JH/wCkT23/vG2f0uBSbiuIiZ33........o2ztG P6Y=

La valeur de l’inception et de l’expiration sont donc récupérer depuis les valeurs de NSEC(3)PARAM

NSEC : NextSECure

Il faut que j’essaie çà !

Bonne journée.

Salutations,

Romain

Bonjour,

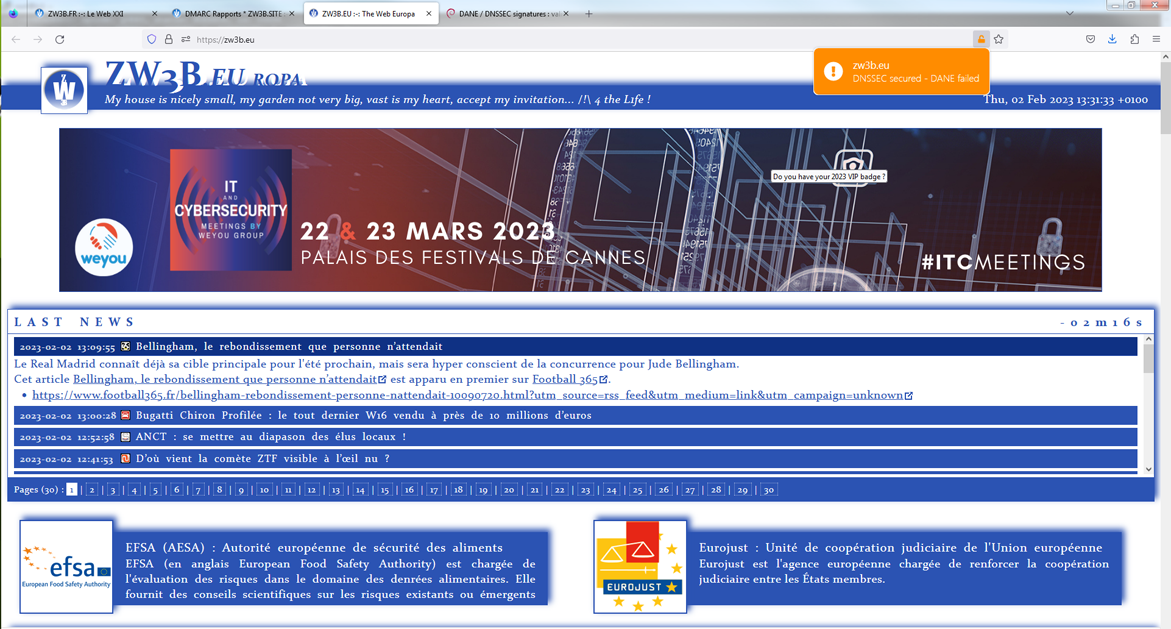

J’ai enfin installé Let’s Encrypt, « une » autorité de certification gratuite, automatisée et ouverte proposée par l’Internet Security Research Group (ISRG) à but non lucratif.

Le Plugin FireFox « DNSSEC/DANE Validator (Validate DNSSEC & DANE using DoH) » fonctionne très bien, j’ai ma clé verte : l’hôte est sécurisé DNSSEC et DANE valide.

Je me disais que je vais devoir créer un script pour mettre à jour les RR (Ressource Records) TLSA par nsupdate juste après les MàJ (Mises à Jour) des certificats.

Il « pourrait » y avoir un getops à certbot et/ou acmesh pour mettre à jour les valeurs TLSA des nouveaux certificats.

Bonne journée.

Note de Moi-même : J’ai trouvé un autre plugin FireFox de visualisation DNSSEC d’ Antoine POPINEAU, un bon (bonne personne  ) français vu son nom de famille

) français vu son nom de famille  Essayez, si, cela vous plaît.

Essayez, si, cela vous plaît.

Bonjour,

Pour DANE (DNS based Authentication of Named Entities) et la ressource record TLSA ( Transport Layer Security Authentication), comment puis-je récupérer la date d’expiration des certificats de Let’s Encrypt sans interroger le certificat local ?

Je pense à DoHjs, mais je ne vois pas comment « injecter » une demande sans API (cliente) autorisée (moi, un de mes serveurs) - ll faut activé de l’option avancée, « envoyer le DNSSEC OK (bit DO) ».

En envoyant depuis le formulaire DoHjs qui me retourne bien un « JSON object data » avec :

"questions": [

{

"name": "_443._tcp.zw3b.eu",

"type": "TLSA",

"class": "IN"

}

],

"answers": [

{

"name": "_443._tcp.zw3b.eu",

"type": "TLSA",

"ttl": 3600,

"class": "IN",

"flush": false,

},

{

"name": "_443._tcp.zw3b.eu",

"type": "RRSIG",

"ttl": 3600,

"class": "IN",

"flush": false,

"data": {

"typeCovered": "TLSA",

"algorithm": 8,

"labels": 4,

"originalTTL": 3600,

"expiration": 1672840023,

"inception": 1670244423,

"keyTag": 45480,

"signersName": "zw3b.eu",

"signature": "Di...fw"

}

}

],

.....

Je vois bien un timestamp « inception » et « expiration » mais comment puis-je récupérer cette valeur depuis un script ?

Qui correspond à l’inception et l’expiration du certificat SSL → cooL  → DoHjs y arrive (CF résultat du dessus).

→ DoHjs y arrive (CF résultat du dessus).

16:55:50 root@dc.w3a:~ $ echo 'TLSA Date Inception' : $(date '+%F %T' -d '@1670244423')

TLSA Date Inception : 2022-12-05 13:47:03

16:55:57 root@dc.w3a:~ $ echo 'TLSA Date Expiration' : $(date '+%F %T' -d '@1672840023')

TLSA Date Expiration : 2023-01-04 14:47:03

Qui a/aurait une autre solution (Full Linux) pour que je puisse mettre à jour mes RR TLSA à la mise à jour des certificats SSL/TLS que Let’s Encrypt me re-génére tous les 3 mois par NSUPDATE histoire d’être toujours valide DANE ?

Bon, je vais installer la librairie JS GitHub DoHjs quelque part - exemple HTML, BIN

Par OpenSSL est-ce possible - ou - sur une base publique de Let’s Encrypt ?

Merci.

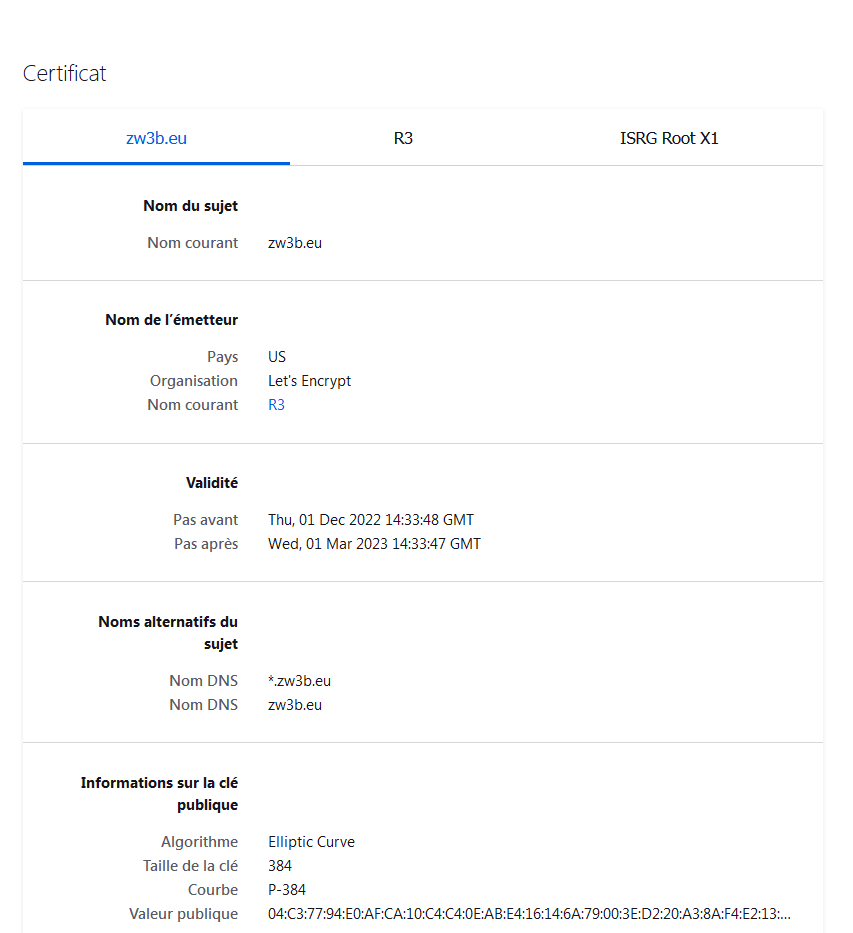

J’ajoute l’imprime écran du certificat :

Validité :

Pas avant : Thu, 01 Dec 2022 14:33:48 GMT

Pas après : Wed, 01 Mar 2023 14:33:47 GMT

Ce ne sont pas les même minutes/secondes

Salutations.

Romain

J’ajoute ces 2 lignes qui récupérent la date d’inception et d’expiration du Ressource Record NSEC3 qui se re-génére tous les mois.

17:22:18 root@lv1.dns:~ # nsec3_param_date_inception=$(dig RRSIG zw3b.eu | grep NSEC3PARAM | awk '{print $10}'); echo NSEC3 Inception Date : ${nsec3_param_date_inception:0:4}-${nsec3_param_date_inception:4:2}-${nsec3_param_date_inception:6:2} ${nsec3_param_date_inception:8:2}h${nsec3_param_date_inception:10:2}m${nsec3_param_date_inception:12:2}s

NSEC3 Inception Date : 2022-12-01 15h58m13s

17:23:52 root@lv1.dns:~ # nsec3_param_date_expiration=$(dig RRSIG zw3b.eu | grep NSEC3PARAM | awk '{print $09}'); echo NSEC3 Expiration Date : ${nsec3_param_date_expiration:0:4}-${nsec3_param_date_expiration:4:2}-${nsec3_param_date_expiration:6:2} ${nsec3_param_date_expiration:8:2}h${nsec3_param_date_expiration:10:2}m${nsec3_param_date_expiration:12:2}s

NSEC3 Expiration Date : 2022-12-31 15h58m13s

Ce genre de script peux aider à s’organiser.

Super génial, merci beaucoup (encore) @Clochette !

SSL Certification Expiration Checker

root@lv1.w1a:~/ssl-cert-check # ./ssl-cert-check -f ssldomains

Host Status Expires Days

------------------------------------------- ------------ ------------ ----

www.lab3w.fr:443 Valid Feb 25, 2023 81

www.lab3w.com:443 Valid Feb 25, 2023 81

swan.lab3w.com:443 Valid Feb 25, 2023 81

admin.lab3w.com:443 Valid Feb 25, 2023 81

www.zw3b.fr:443 Valid Feb 25, 2023 81

howto.zw3b.fr:443 Valid Feb 25, 2023 81

radio.zw3b.fr:443 Valid Feb 25, 2023 81

www.zw3b.tv:443 Valid Feb 25, 2023 81

www.zw3b.net:443 Valid Feb 25, 2023 81

www.zw3b.site:443 Valid Feb 25, 2023 81

kss.zw3b.site:443 Valid Feb 25, 2023 81

lab3w.zw3b.site:443 Valid Feb 25, 2023 81

www.zw3b.blog:443 Valid Feb 25, 2023 81

www.zw3b.eu:443 Valid Mar 1, 2023 85

www.ipv01.net:443 Valid Feb 25, 2023 81

www.ipv10.net:443 Valid Feb 25, 2023 81

Documentation And Examples: http://prefetch.net/articles/checkcertificate.html

Bon j’essaie de sortir çà en JSON avec la « commande » jc - çà ne marche pas  :

:

root@lv1.w1a:~/ssl-cert-check # jc -r -p /root/ssl-cert-check -i -f ssldomains

jc: Error - "/root/ssl-cert-check -i -f ssldomains" cannot be used with Magic syntax. Use "jc -h" for help.

Et si, ssl-cert-check me sortait un timestamp ce serait génial - Y’a le nombre de jour restant, çà c’est cooL

Bonne soirée à vous mesdames, messieurs.

Romain

Bonjour, bonsoir.

J’ai réussis à récupérer la valeur que je souhaitais réponse « inception/expiration » d’un RR TLSA (commentaire 32) :

root@lv1.w1a:~ # timestamp_tlsa=$(node -pe 'JSON.parse(process.argv[1]).answers[1].data.expiration' "$(dohjs https://dns.google/dns-query _443._tcp.zw3b.eu TLSA -m GET +dnssec)"); echo 'TLSA Date Expiration' : $(date '+%F %T' -d "@${timestamp_tlsa}")

TLSA Date Expiration : 2023-01-04 14:47:03

ou de cette manière  (je m’étais embrouiller à parser le JSON) avec la « commande »

(je m’étais embrouiller à parser le JSON) avec la « commande » jq :

root@lv1.w1a:~ # dohjs https://dns.google/dns-query _443._tcp.zw3b.eu TLSA -m GET +dnssec | jq -r .answers[1].data.expiration

1672840023

root@lv1.w1a:~ # timestamp_tlsa=$(dohjs https://dns.google/dns-query _443._tcp.zw3b.eu TLSA -m GET +dnssec | jq -r .answers[1].data.expiration) ; echo 'TLSA Date Expiration :' $(date '+%F %T' -d "@${timestamp_tlsa}")

TLSA Date Expiration : 2023-01-04 14:47:03

Note de Moi-même : C’est la 1ère fois que j’installe l’API Node.js

Détails : installer nodejs et le Node.js Package Manager (npm) :

# apt install nodejs npm

# nodejs -v

v10.24.0

# npm -v

5.8.0

Installer à nodejs des modules (ex : dohjs) ET cela dans le répertoire global ("-g") par npm.

# npm install npm@latest -g

# npm install https@latest -g

# npm install dns-packet@latest -g

# npm install dohjs -g

Avec l’option « -g », les modules s’installent ici.

# ls -l /usr/local/lib/node_modules/

total 16

drwxr-xr-x 3 root root 4096 déc. 7 01:35 dns-packet

drwxr-xr-x 8 root root 4096 déc. 7 01:36 dohjs

drwxr-xr-x 2 root root 4096 déc. 7 01:35 https

drwxr-xr-x 7 root root 4096 déc. 7 01:29 npm

Ensuite je peut donc utiliser DoH :

# dohjs -v

0.2.0

# dohjs https://dns.google/dns-query _443._tcp.zw3b.eu TLSA -m GET +dnssec

Par exemple « parser » avec du javascript (nodejs) qui me permet de récupérer le timestamp de la date d’expiration du champ TLSA.

# node -pe 'JSON.parse(process.argv[1]).answers[1].data.expiration' "$(dohjs https://dns.google/dns-query _443._tcp.zw3b.eu TLSA -m GET +dnssec)");

1672840023

Et puis j’ai ajouté la commande date pour avoir la date et les heures/minutes/secondes.

# timestamp_tlsa=$(node -pe 'JSON.parse(process.argv[1]).answers[1].data.expiration' "$(dohjs https://dns.google/dns-query _443._tcp.zw3b.eu TLSA -m GET +dnssec)")

# date '+%F %T' -d "@${timestamp_tlsa}"

2023-01-04 14:47:03

C’est déjà bien…

Post Scriptum :

Il y a une différence entre la date d’expiration du certificat « Wed, 01 Mar 2023 14:33:47 GMT » et celle de la valeur de l’expiration du champ TLSA qui est avant (c’est peut-être DNSSEC - pourtant non).

SSL/TLS Inception Date

2022-12-01 14:33:48

SSL/TLS Expiration Date :

SSL/TLS Expiration Date :

2023-03-01 14:33:47

DANE TLSA Inception Date

2022-12-05 13:47:03

DANE TLSA Expiration Date :

DANE TLSA Expiration Date :

2023-01-04 14:47:03

DNSSEC NSEC3 Inception Date (rien à voir avec les certificats SSL OK)

2022-12-01 15:58:13

DNSSEC NSEC3 Expiration Date :

DNSSEC NSEC3 Expiration Date :

2022-12-31 15:58:13

Qué bordel

Note de Moi-même : ¿il faut donc mettre à jour le RR TLSA tous les mois? - À vérifier.

Pourtant DANE est lié au certificat justement - Il ne va pas y avoir une autre valeur à la commande ci-dessous puisque c’est toujours le même certificat SSL/TLS.

# openssl x509 -noout -fingerprint -sha256 < /var/local/letsencrypt/data/zw3b.eu_ecc/zw3b.eu.cer | tr -d :

SHA256 Fingerprint=BF5D0425AD332E366432542C83A8827A498E737BB53F59D70AAA940BBA2C24A6

j’ajoute les commandes openssl pour lire le certificat d’un service :

# echo | openssl s_client -servername www.zw3b.eu -connect zw3b.eu:443 | openssl x509 -noout -dates -checkend '86400'

depth=2 C = US, O = Internet Security Research Group, CN = ISRG Root X1

verify return:1

depth=1 C = US, O = Let's Encrypt, CN = R3

verify return:1

depth=0 CN = zw3b.eu

verify return:1

notBefore=Dec 1 14:33:48 2022 GMT

notAfter=Mar 1 14:33:47 2023 GMT

Certificate will not expire

-checkend '86400' (1 jour) → Certificate will not expire

-checkend '7344000' (85 jours) → Certificate will expire

Bon j’ai fais çà pour les certificats SSL :

# expiryDays=$(( ($(date -d "$(echo | openssl s_client -servername www.zw3b.eu -connect zw3b.eu:443 -verify_quiet | openssl x509 -enddate -noout | awk -F= '{print $2}')" '+%s') - $(date '+%s')) / 86400 )) ; echo ${expiryDays}

84

# expiryDays=$(echo $(echo $(date -d "$(echo | openssl s_client -servername www.zw3b.eu -connect zw3b.eu:443 -verify_quiet | openssl x509 -enddate -noout | awk -F= '{print $2}')" '+%s') - $(date '+%s') | bc -l) / 86400 | bc -l) ; echo ${expiryDays}

84.34645833333333333333

# expiryHours=$(( ($(date -d "$(echo | openssl s_client -servername www.zw3b.eu -connect zw3b.eu:443 -verify_quiet | openssl x509 -enddate -noout | awk -F= '{print $2}')" '+%s') - $(date '+%s')) / 3600)) ; echo ${expiryHours}

2024

Romain

Hello.

La différence entre les dates du cert et celle du|des TLSA sont normales. Ce sont deux choses différentes, totalement…

TLSA étant un enregistrement DNS en rapport avec tout ce qui est TLS sur TCP|UDP, voire SCTP.

Ils dépendent de ton cert mais n’ont directement rien à voir avec les dates du cert.

Tu t’enquiquines sérieusement la vie.

Récupères la date d’expiration de ton cert, pour pouvoir en générer un nouveau si besoin.

Suite à la (ré)génération du cert, génère un enregistrement TLSA lié au couple port/protocole que tu souhaites valider pour tes clients.

Les enregistrements TLSA ne sont pas à régénérer tous les mois, mais à chaque régénération du cert TLS. Car dès le changement suite à renouvellement d’un cert, les enregistrements TLSA ne sont plus valide et donc un client capable de les lire ne pourra plus accéder au service concerné.

Si dans les faits, tu peux générer des enregistrements TLSA pour :

- 443 TCP

- 853 TCP et UDP

- 587 TCP

- etc…

Il faut bien comprendre que le client doit être capable

- d’interroger un serveur DNS pour récupérer l’enregistrement TLSA correspondant au protocol qu’il va requêter.

- d’analyser l’enregistrement TLSA

- de traiter correctement l’enregistrement TLSA

- et d’en tenir compte lors de sa requête vers le service en question.

Si pour nous cela a du sens, ce n’est pas forcément le cas pour un client IT… - si je ne me trompe pas … -, aucun client MUA n’est actuellement capable de gérer un enregistrement TLSA, donc, le client va quand même chercher à se connecter, sans savoir s’il y a un potentiel problème de datation de cert ou pas. Si le service répond « convenablement » au port/protocole, le client obtiendra les informations pertinentes.

Ceci n’est pas le cas de client « web ». La plupart des actuels interrogeront le serveur DNS, récupéreront l’enregistrement TLSA correspondant, et s’il y a correspondance et donc validité avec celui du service, la connexion sera faite.

(dsl, si mon propos n’est pas totalement clair ; suis sous Codèine, car Covid en + de ma MIC… sans parler d’erreur d’interprétation de ma part)

Merci @PengouinPdt tes propos sont trés clair.

J’espère que tu vas rester avec noUs, j’en suis sûr. Portes toi bien.

OK, merci je regardes SCTP.

Ok, j’ai pensé le contraire.

C’est à cause du champ « answers → expiration » du retour par DoHjs  . Je me disais que cela devais correspondre avec les dates du certif SSL.

. Je me disais que cela devais correspondre avec les dates du certif SSL.

Ouais, j’ai configuré Acme.sh en --dns_nsupdate, je pense qu’il va re-générer mes certificats Let’s Encrypt, automatiquement, non ?

Ouais, j’en étais là, il faut que je teste les options --post-hook de AcmeSH et faire un script via nsupdate pour ces RR et envoyer les nouveaux certif sur les containers et machines virtuelles, des frontaux  Il faut « reload » aussi le(s) serveurs web, j’avais oublié (sinon je pense (peut-être mal) que les certificats ne vont pas être rechargés et considérés comme expirés même si ils portent le même nom.

Il faut « reload » aussi le(s) serveurs web, j’avais oublié (sinon je pense (peut-être mal) que les certificats ne vont pas être rechargés et considérés comme expirés même si ils portent le même nom.

Note de Moi-même : J’ai mis une alarme sur mon calendrier le jour de l’expiration de certifs

Oui, çà au départ, j’avais compris, compris comme çà

Oui - DANE n’est pas encore beaucoup implanter sur les clients.

oUais

Je me demande si, en SEO (référencement) ça peut valoir des points supplémentaires comme « le fait » d’avoir des liens https, et d’être en https. Çà m’étonnerait

Merci en tout cas @PengouinPdt pour ces « précisions » d’informations trés précieuses.

Romain.

AUCUN !

Tu ne fais qu’améliorer la sécurité/validité des informations que tu transmets !

Depuis les enregistrements DNS, jusqu’à la connexion TLS, par TCP/UDP…

tu valides tel service que tu rends dispo, sur tel protocole, sur tel port, a telle signature DNSSEC.

En fait, tu agis comme si tu étais une AC pour ta zone DNS, grâce au protocole DNSSEC, et à ses enregistrements TLSA. (c’est exactement le même principe)

Si l’information est valide, alors on peut lui attribuer de la confiance, donc on peut se connecter au service relatif… ça ne valide pas l’information fournie par le service en question ; ça ne valide que les informations DNS pour s’y connecter.

C’est le principe de confiance par l’autorité.

De ?  Aucune chance…

Aucune chance…  Qui sait, si les seigneurs du référencement y pensent, peut-être

Qui sait, si les seigneurs du référencement y pensent, peut-être

Oui justement, si le client « Google Bot » pouvait savoir/vérifier/noter si, en plus d’être en HTTPS (+10), si le (mon) nom domaine d’un site web est valide DNSSEC (+1000 points), et, si, en plus, l’entité (vhost) du domaine est valide DANE (+2000 points), qu’ils (Google Bot) se disent que c’est en site de confiance plus qu’un autre.

Je peut expliquer, autrement ; je peut avoir un certificat SSL en mode « wildcard » sur un domaine qui validerait tous mes vhosts (sans DANE) et avoir un autre certificat SSL pour le vhost « www (dot) domain (dot) tld » et « domain (dot) tld » avec DANE qui certifierait que je suis « maître » du nom de domaine (sans certifier tous les autres sites en sous-domaine). Ou pour un autre protocole (style) smtp, pop, imap, ldap qui « prouverait » que ces services « en particulier » sont gérés par l’entité propriétaire (moi).

Oui, j’ai cru lire que cela permet d’interroger le DNS (plus rapide) à la place de toute la chaine de confiance de l’AC (Autorité de certification).

Oui  donc je pensais référencement (SEO).

donc je pensais référencement (SEO).

J’essaie de ne pas mettre d’informations erronées sur mes sites Web

Ouais

Merci @PengouinPdt

Il faudrait remettre la couleur verte dans la barre d’adresse des navigateurs web pour le HTTPS valide.

Colors

On a comprit

style sans couleur ça veut dire normal

rouge veut dire « stop », orange « attention », la bonne conduite

Mais sinon, vert, çà veut dire Vie, passe, profite

C’est bien !

Et activer la visualisation des DNSSEC et de DANE aux moins aux navigateurs web, dans un premier temps.

Render

Cadena veut dire sécurisé, domaine sécurisé.

Clef veut dire, propriétaire authentifié de l’entité sécurisé

Çà permettrait aux gens de moins (de ne pas) se tromper, et de ne plus (ou moins) se faire avoir sur les sites de faussaires.

En plus çà fait beau, c’est très visuel, çà attire l’œil !

Çà éviterait pleins de tracas

Des certificats valide et pas que du let’s encrypt est déjà déployé sur des sites d’arnaqueurs, ce n’est clairement pas une solution miracle.

Ding dong, Ding dong, @Clochette nous sonne les cloches

Ding dong, Ding dong, @Clochette nous sonne les cloches

Merci Seigneur

Histoire de répondre : Oui, çà j’en suis sûr.

Résumé

Il faudrait penser et s’faire de « petites » bases de données sur les « professionnels » :

- marque, entité, ingénieur, vendeur, commerçant, artisan du domaine, passionnés

- fiabilité sur un « nom » de domaine / sur la durabilité / sur le détenteur / sur son âge

.

. - fiabilité de l’adresse IP en rapport à un « nom » de domaine sur la durabilité.

- même (bloc) client… - plusieurs serveurs (je ne sais pas trop, n’imagine même pas) / même nom de domaine, même équipe → est-ce de la sous location, est-ce une association, est-ce des serveurs hackés - Qui est « le responsable » du compte client, début combien d’années ?

- Est-ce que les différents services connus (http, ftp, smtp) sont protégés (HTTPS, DNSSEC, DANE, DMARK, BIMI), depuis combien de temps / (sur) / depuis combien de temps ces protocole exploitable.

- Et, sur ces serveurs, y’a t’il d’autres services moins connus - Mubble, TS, Counter-Strike, IRC

qui modère çà… ?

qui modère çà… ?

Mais tout çà de loin (sans rentrer dans les machines) - ce serait trop simple et interdit sans mandat express (je crois « néanmoins » que cette loi à changer depuis les successions d’attentats t.e.r.r.o.r.i.s.t.e.s qui autorisent les autorités à pénétrer dans nos machines s’ils ont des soupçons, ou des indices qui « v.n.ous » relierais avec une/des cellules criminelles).

Il y a des informations qui doivent rester privées (dossier médical) et d’autres moins - J’ai envie d’ajouter (pour pas que vous me preniez (trop) pour un connard) que lorsqu’on créait un site internet on est dans l’obligation d’écrire notre nom, dénomination (pas d’obligation sur sa photo personnelle), l’adresse et les coordonnées de l’hébergeur, des conditions d’utilisations, de la sécurité des données stockées par les « utilisateurs/utilisatrices » sur nos sites Web. Je comprend bien, le risque qu’un autre hébergeur ait accès au nom de mon hébergeur  - qui pourrait « vouloir » essayer de m’orienter vers lui (ce ne sont pas des dealers, criminels de quartiers, quand même). On est professionnels, on aime nos métiers, ce que nous créons et on est fier d’afficher ce que l’on a fait. On est fière de nos Vies, de ce qu’on a entreprit et de ce que l’on va entreprendre.

- qui pourrait « vouloir » essayer de m’orienter vers lui (ce ne sont pas des dealers, criminels de quartiers, quand même). On est professionnels, on aime nos métiers, ce que nous créons et on est fier d’afficher ce que l’on a fait. On est fière de nos Vies, de ce qu’on a entreprit et de ce que l’on va entreprendre.

Ce sont les lois internationales et plus particulièrement EUropeénne pour les résidents Européen, que mon serveur soit en EU ou autre part sur Terre - C’est une faute, de mentir - et surtout sur des formulaires (qui soulignent, qu’on doit certifier sur l’exactitude des données remplis en tant que client d’un service, j’ajoute service payant).

C’est pour cela que, les règles de l’« International Network » (sur la protection de données et de l’intellect) ne sont pas soumises, ne sont pas réfléchis seulement par la CNIL (pour les Européens).

Et qu’en temps que propriétaire de nom de domaine, la préconisation est d’enregistrer son nom de domaine à la CNIL (pour certifier à nos « utilisateurs/utilisatrices » que nous sécurisons leurs données) et « surtout » se sentir moins seul au cas où l’on devrait remonter l’information (nous administrateurs/administratrices, modérateurs/modératrices) sur une plainte d’un utilisateur, sur des faits grave et non conforme à l’intellect, au non respect, au harcèlement, pour que, cela ne se reproduise pas.

Ils, la CNIL contacteraient les autorités compétentes (la police national pour la France, si les faits de harcèlements seraient, pourraient, être localisé dans la Vie réelle aussi et/ou sur d’autres sites Web, d’autres localités, selon le rythme de vie des parties et d’autres personnes).

La CNIL (pour l’EUrope) est une plateforme que permet la liaison entre les différents pays et contre la cyber-criminalité (je ne parle pas de hackers, plutôt, de sales connards, d’harceleurs/d’harceleuses), et pour la sécurité/stabilité/paisibilité, de chacune de nos Vies. Eux, qui auraient des contacts avec des « administrateurs, techniciens » du réseau informatique mondial et pourraient mettre en relation les « polices » concernées de chaque pays/départements etc.

Pour que si, une personne demande à un admin de sites/forums d’un fait de harcèlement répétitif et que l’admin (gestionnaire/responsable) du sites remontent l’infos « avec les données qu’il a », que la CNIL, stockent ces données (pseudo, IP etc), ces faits avec lesquels ils pourraient croisés avec d’autres/leurs bases (en vérifiant si cela s’est déjà produit, s’il y a d’autres plaintes « web » autre part si çà leur fait penser à un profil) ET surtout si cela en arriver à descendre jusque à un commissariat, si la personne porterait plainte qu’il y ait déjà des informations exploitables.

L’admin/gestionnaire de sites/forums est bien entendu maître de remonter ou non l’information selon la gravité de la situation - C’est tout simple - Çà peut être un formulaire « réservé » au propriétaire de sites/forums, pour contacter « le » service de dépôts de plaintes « d’utilisateurs » de son forum (Ah, mais qui gère les réseaux sociaux, bon on oublie les réseaux sociaux  ). Les réseaux sociaux, devront travailler avec la CNIL

). Les réseaux sociaux, devront travailler avec la CNIL

Un peu comme ce lien / ce formulaire → PHAROS : Portail officiel de signalement de contenus illicites de l’InterNet - Signaler un contenu illicite de l’internet.

Ils y des gens qui se permettent tout et n’importe quoi - Et c’est une honte de laisser passer çà.

Désolé - d’être aussi « strict » mais je me suis beaucoup fait avoir, usurpé ma Vie, mon identité, mon travail et bien plus, voler des Vies.

Sinon,

Qu’est ce qu’il y a comme protections « contre l’usurpation » de services interNet ?

Salutations,

Romain

Bonne soirée à vous, mesdames, messieurs et les jeunes.sss

Bonjour.

J’ai une erreur sur avec le plugin Plugin FireFox « DNSSEC/DANE Validator (Validate DNSSEC & DANE using DoH) » - Je ne pense pas que cela vient de la configuration de mon nouveau site :

Cf :

root@lv1.w1a:~ # echo $(echo | openssl s_client -servername zw3b.eu -connect zw3b.eu:443 -verify_quiet | openssl x509 -noout -fingerprint -sha256) | tr -d :

SHA256 Fingerprint=EA7DFAA279ACFF85682766DD4DDABBD47A156EE5C144878918B1CD2779A31C98

root@lv1.w1a:~ # dig TLSA _443._tcp.zw3b.eu @dns.google +short

3 0 1 EA7DFAA279ACFF85682766DD4DDABBD47A156EE5C144878918B1CD27 79A31C98

En même temps çà me permet de vous montrer cette nouvelle interface que je viens de faire  Et de faire un peu de communication ici pour l’ITC de mars de Cannes, France.

Et de faire un peu de communication ici pour l’ITC de mars de Cannes, France.

Note de Moi-même - Peut-être est-ce lié à :

Errors (1) → zw3b.eu | DNSViz

- eu zone: The server(s) were not responsive to queries over UDP. (

2001:978:2:1::93:2)

Salutations et bonne journée à vous,

Romain

En fait, il faut un certificat VMC (Verified Mark Certificates), comme pour BiMi (Brand Indicators for Message Identification).

Sinon, j’ai fais un script acme-certif-date_verification.bash ici pour mettre à jour mes certificats TLS Let’Encrypt entre mes serveurs, ainsi que le champ TLSA des certificats « web » → « _443._tcp.vhost.domain.tld » et « mail » → « _25._tcp.vhost.domain.tld » par « nsupdate ».

Je souhaiterais si quelqu’un peut m’aider « optimiser » ; « refaire cette ligne » :

decalre -a tab=("DNS:domain.tld" "DNS:*.domain.tld")

for (( i=0 ; i<${#tab[*]} ; i++ )) ; do

# Au debut j'ai fait çà, vu que c'était en exemple (dans le code) - je ne créait pas de RRset TLSA avec la signature du nouveau certificat (si le subjectAltname est/était un wilcard "*.domain.tld" :

#ntab[$i]=$(echo ${tab[$i]} | awk 'BEGIN { FS = ":" }; { if($2 !~ /\*/ ) print $2 }')

# Par contre (je souhaietais afficher "www.domain.tld" à la place de l'étoile.

ntab[$i]=$(echo ${tab[$i]} | awk 'BEGIN { FS = ":" }; { if($2 !~ /\*/ ) print $2; else print $2 }')

ntab[$i]=$(echo ${ntab[$i]} | sed -e "s/\*/www/g")

done

çà fonctionne mais je trouve cette « ligne » de code toute moche, qui peut m’en sortir une belle ?

Ci-dessous le script acme-certif-date_verification.bash :

#!/bin/bash

#-----------------------------------

# Checking certificates SSL date expiration

#-----------------------------------

# Author : O.Romain.Jaillet-ramey (orj AT lab3w DOT fr)

# Date created : 20221201

# Date modified : 20231222

#-----------------------------------

key_file="/root/Knsupdate-key-zone.+157+09852.private"

maj_nsupdate=0

dir_certs="/root/acme/data/"

#dir_certs="/etc/ssl/letsencrypt/"

domains="lab3w.fr zw3b.fr zw3b.tv zw3b.site zw3b.com zw3b.net zw3b.blog zw3b.eu ipv10.net mail.zw3b.eu"

#domains="lab3w.lan"

#------------------------------------------------------------------------------------------------------

for domain in ${domains}; do

# expiryDate="$(echo $(date -d "$(echo | openssl s_client -servername ${domain} -connect ${domain}:443 -verify_quiet | openssl x509 -enddate -noout | awk -F= '{print $2}')"))"

expiryDate="$(echo $(date -d "$(echo | openssl x509 -in ${dir_certs}${domain}_ecc/${domain}.cer -enddate -noout | awk -F= '{print $2}')"))"

# expiryDays=$(( ($(date -d "$(echo | openssl s_client -servername ${domain} -connect ${domain}:443 -verify_quiet | openssl x509 -enddate -noout | awk -F= '{print $2}')" '+%s') - $(date '+%s')) / 86400 ))

expiryDays=$(( ($(date -d "$(echo | openssl x509 -in ${dir_certs}${domain}_ecc/${domain}.cer -enddate -noout | awk -F= '{print $2}')" '+%s') - $(date '+%s')) / 86400 ))

renewDay=$(($expiryDays - 30))

subjectAltName=$(echo | openssl x509 -noout -ext subjectAltName -in ${dir_certs}${domain}_ecc/${domain}.cer | grep DNS | tr -d [:blank:])

# subjectAltName=$(echo | openssl s_client -servername ${domain} -connect ${domain}:443 -verify_quiet | openssl x509 -noout -ext subjectAltName -noout | grep DNS | tr -d [:blank:])

signature_certif=$(openssl x509 -noout -fingerprint -sha256 < ${dir_certs}${domain}_ecc/${domain}.cer | tr -d : | cut -d"=" -f2)

signature_ondns=$(dig TLSA _443._tcp.${domain} @dns.google +short | awk {'print $4$5'})

old="$IFS"

IFS=","

tab=( $subjectAltName )

IFS="$old"

echo "#-----------------------------------"

echo "Domain : ${domain}"

echo "#----------"

echo ""

echo "Certificats SSL expiration date : ${expiryDate}"

echo "Certificats SSL expiration days : ${expiryDays}"

# echo "Subject Alt Names : ${subjectAltName}"

echo ""

echo "Subject Alt Names :"

echo " \ "

for (( i=0 ; i<${#tab[*]} ; i++ )) ; do

echo " +-> "${tab[$i]}

done

echo ""

echo "Certificat Signature check :"

echo " \ "

echo " +-" ${signature_certif} "-> Certificat signature"

if [ -n "${signature_ondns}" ]

then

echo " +-" ${signature_ondns} "-> Signature on DNS RR TLSA"

fi

if [ -z "${signature_ondns}" ]

then

echo " \ "

echo " +--> NO DNS RR TLSA (DANE)"

fi

if [ "${signature_certif}" = "${signature_ondns}" ]

then

echo " \ "

echo " +--> DNS RR TLSA (DANE) on Cerfificat Signature - OK"

fi

if [ "${signature_certif}" != "${signature_ondns}" ] && [ -n "${signature_ondns}" ]

then

echo " \ "

echo " +--> DNS RR TLSA (DANE) on Cerfificat Signature - NO OK"

echo " \ "

echo " +--> Update your DNS RR TLSA (DANE) with \"nsupdate\" command"

echo " |"

echo " | ; example"

echo " | server dns.ipv10.net"

echo " | ;"

for (( i=0 ; i<${#tab[*]} ; i++ )) ; do

# ntab[$i]=$(echo ${tab[$i]} | awk 'BEGIN { FS = ":" }; { if($2 !~ /\*/ ) print $2 }')

ntab[$i]=$(echo ${tab[$i]} | awk 'BEGIN { FS = ":" }; { print $2 }')

dtab[$i]=$(echo ${ntab[$i]} | awk 'BEGIN { FS="."} { print $(NF-1)"."$(NF); }')

ntab[$i]=$(echo ${ntab[$i]} | sed -e "s/\*/www/g")

if [ "${ntab[$i]}" != "" ]

then

if [[ "${ntab[$i]}" =~ .*"${dtab[$i]}".* ]]; then

echo " | ; MAJ FOR WEB"

echo " | zone ${dtab[$i]}"

echo " | ; DANE RRset TLSA HTTP Secure"

echo " | update del _443._tcp.${ntab[$i]}. 3600 TLSA"

echo " | update add _443._tcp.${ntab[$i]}. 3600 TLSA 3 0 1 ${signature_certif}"

echo " | send"

echo " |"

fi

if [[ "${domain}" == "mail.zw3b.eu" ]] && [[ "${ntab[$i]}" =~ .*"${dtab[$i]}".* ]]; then

if [[ "${ntab[$i]}" =~ .*"smtp".* ]]; then

echo " | ; MAJ FOR MX"

echo " | zone ${dtab[$i]}"

echo " | ; DANE RRset TLSA SMTP"

echo " | update del _25._tcp.${ntab[$i]}. 3600 TLSA"

echo " | update add _25._tcp.${ntab[$i]}. 3600 TLSA 3 0 1 ${signature_certif}"

echo " | ; DANE RRset TLSA SMTP Secure"

echo " | update del _465._tcp.${ntab[$i]}. 3600 TLSA"

echo " | update add _465._tcp.${ntab[$i]}. 3600 TLSA 3 0 1 ${signature_certif}"

echo " | ; DANE RRset TLSA SMTP Submission"

echo " | update del _587._tcp.${ntab[$i]}. 3600 TLSA"

echo " | update add _587._tcp.${ntab[$i]}. 3600 TLSA 3 0 1 ${signature_certif}"

echo " | send"

echo " |"

fi

fi

fi

done

echo " +------------------------------------"

echo ""

#--------------------------------

if [ "${maj_nsupdate}" -eq 1 ]

then

(

echo ";----------------------------------"

echo "; MAJ NSUPDATE...."

echo ";-------"

echo "server dns.ipv10.net"

echo ";-------"

echo ""

for (( i=0 ; i<${#tab[*]} ; i++ )) ; do

# ntab[$i]=$(echo ${tab[$i]} | awk 'BEGIN { FS = ":" }; { if($2 !~ /\*/ ) print $2 }')

ntab[$i]=$(echo ${tab[$i]} | awk 'BEGIN { FS = ":" }; { print $2 }')

dtab[$i]=$(echo ${ntab[$i]} | awk 'BEGIN { FS="."} { print $(NF-1)"."$(NF); }')

ntab[$i]=$(echo ${ntab[$i]} | sed -e "s/\*/www/g")

if [ "${ntab[$i]}" != "" ]

then

if [[ "${ntab[$i]}" =~ .*"${dtab[$i]}".* ]]; then

echo "; MAJ FOR WEB"

echo "zone ${dtab[$i]}"

echo "; DANE RRset TLSA HTTP Secure"

echo "update del _443._tcp.${ntab[$i]}. 3600 TLSA"

echo "update add _443._tcp.${ntab[$i]}. 3600 TLSA 3 0 1 ${signature_certif}"

echo "send"

echo ""

fi

if [[ "${domain}" == "mail.zw3b.eu" ]] && [[ "${ntab[$i]}" =~ .*"${dtab[$i]}".* ]]; then

if [[ "${ntab[$i]}" =~ .*"smtp".* ]]; then

echo "; MAJ FOR MX"

echo "zone ${dtab[$i]}"

echo "; DANE RRset TLSA SMTP"

echo "update del _25._tcp.${ntab[$i]}. 3600 TLSA"

echo "update add _25._tcp.${ntab[$i]}. 3600 TLSA 3 0 1 ${signature_certif}"

echo "; DANE RRset TLSA SMTP Secure"

echo "update del _465._tcp.${ntab[$i]}. 3600 TLSA"

echo "update add _465._tcp.${ntab[$i]}. 3600 TLSA 3 0 1 ${signature_certif}"

echo "; DANE RRset TLSA SMTP Submission"

echo "update del _587._tcp.${ntab[$i]}. 3600 TLSA"

echo "update add _587._tcp.${ntab[$i]}. 3600 TLSA 3 0 1 ${signature_certif}"

echo "send"

echo ""

fi

fi

fi

done

echo ";----------------------------------"

) #| nsupdate -k ${key_file} -v

fi

echo ""

#--------------------------------

fi

done

echo "#-----------------------------------"

echo ""

exit 1

20240306 : Le script " `acme-certif-date_verification.bash`" me retourne ce message (pour le serveur mail)

#-----------------------------------

Domain : mail.zw3b.eu

#----------

Certificats SSL expiration date : mardi 4 juin 2024, 11:35:34 (UTC+0200)

Certificats SSL expiration days : 89

Subject Alt Names :

\

+-> DNS:imap.zw3b.blog

+-> DNS:imap.zw3b.com

+-> DNS:imap.zw3b.eu

+-> DNS:imap.zw3b.fr

+-> DNS:imap.zw3b.net

+-> DNS:imap.zw3b.site

+-> DNS:imap.zw3b.tv

+-> DNS:mail.zw3b.blog

+-> DNS:mail.zw3b.com

+-> DNS:mail.zw3b.eu

+-> DNS:mail.zw3b.fr

+-> DNS:mail.zw3b.net

+-> DNS:mail.zw3b.site

+-> DNS:mail.zw3b.tv

+-> DNS:pop.zw3b.blog

+-> DNS:pop.zw3b.com

+-> DNS:pop.zw3b.eu

+-> DNS:pop.zw3b.fr

+-> DNS:pop.zw3b.net

+-> DNS:pop.zw3b.site

+-> DNS:pop.zw3b.tv

+-> DNS:smtp.zw3b.blog

+-> DNS:smtp.zw3b.com

+-> DNS:smtp.zw3b.eu

+-> DNS:smtp.zw3b.fr

+-> DNS:smtp.zw3b.net

+-> DNS:smtp.zw3b.site

+-> DNS:smtp.zw3b.tv

+-> DNS:webmail.zw3b.blog

+-> DNS:webmail.zw3b.com

+-> DNS:webmail.zw3b.eu

+-> DNS:webmail.zw3b.fr

+-> DNS:webmail.zw3b.net

+-> DNS:webmail.zw3b.site

+-> DNS:webmail.zw3b.tv

Certificat Signature check :

\

+- 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162 -> Certificat signature

+- 9A85C108B113C12E6834D10DF05197C34FF10917781B3EB67CBE45575BA79AAC -> Signature on DNS RR TLSA

\

+--> DNS RR TLSA (DANE) on Cerfificat Signature - NO OK

\

+--> Update your DNS RR TLSA (DANE) with "nsupdate" command

|

| ; example

| server dns.ipv10.net

| ;

| ; MAJ FOR WEB

| zone zw3b.blog

| ; DANE RRset TLSA HTTP Secure

| update del _443._tcp.imap.zw3b.blog. 3600 TLSA

| update add _443._tcp.imap.zw3b.blog. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR WEB

| zone zw3b.com

| ; DANE RRset TLSA HTTP Secure

| update del _443._tcp.imap.zw3b.com. 3600 TLSA

| update add _443._tcp.imap.zw3b.com. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR WEB

| zone zw3b.eu

| ; DANE RRset TLSA HTTP Secure

| update del _443._tcp.imap.zw3b.eu. 3600 TLSA

| update add _443._tcp.imap.zw3b.eu. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR WEB

| zone zw3b.fr

| ; DANE RRset TLSA HTTP Secure

| update del _443._tcp.imap.zw3b.fr. 3600 TLSA

| update add _443._tcp.imap.zw3b.fr. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR WEB

| zone zw3b.net

| ; DANE RRset TLSA HTTP Secure

| update del _443._tcp.imap.zw3b.net. 3600 TLSA

| update add _443._tcp.imap.zw3b.net. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR WEB

| zone zw3b.site

| ; DANE RRset TLSA HTTP Secure

| update del _443._tcp.imap.zw3b.site. 3600 TLSA

| update add _443._tcp.imap.zw3b.site. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR WEB

| zone zw3b.tv

| ; DANE RRset TLSA HTTP Secure

| update del _443._tcp.imap.zw3b.tv. 3600 TLSA

| update add _443._tcp.imap.zw3b.tv. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR WEB

| zone zw3b.blog

| ; DANE RRset TLSA HTTP Secure

| update del _443._tcp.mail.zw3b.blog. 3600 TLSA

| update add _443._tcp.mail.zw3b.blog. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR WEB

| zone zw3b.com

| ; DANE RRset TLSA HTTP Secure

| update del _443._tcp.mail.zw3b.com. 3600 TLSA

| update add _443._tcp.mail.zw3b.com. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR WEB

| zone zw3b.eu

| ; DANE RRset TLSA HTTP Secure

| update del _443._tcp.mail.zw3b.eu. 3600 TLSA

| update add _443._tcp.mail.zw3b.eu. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR WEB

| zone zw3b.fr

| ; DANE RRset TLSA HTTP Secure

| update del _443._tcp.mail.zw3b.fr. 3600 TLSA

| update add _443._tcp.mail.zw3b.fr. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR WEB

| zone zw3b.net

| ; DANE RRset TLSA HTTP Secure

| update del _443._tcp.mail.zw3b.net. 3600 TLSA

| update add _443._tcp.mail.zw3b.net. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR WEB

| zone zw3b.site

| ; DANE RRset TLSA HTTP Secure

| update del _443._tcp.mail.zw3b.site. 3600 TLSA

| update add _443._tcp.mail.zw3b.site. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR WEB

| zone zw3b.tv

| ; DANE RRset TLSA HTTP Secure

| update del _443._tcp.mail.zw3b.tv. 3600 TLSA

| update add _443._tcp.mail.zw3b.tv. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR WEB

| zone zw3b.blog

| ; DANE RRset TLSA HTTP Secure

| update del _443._tcp.pop.zw3b.blog. 3600 TLSA

| update add _443._tcp.pop.zw3b.blog. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR WEB

| zone zw3b.com

| ; DANE RRset TLSA HTTP Secure

| update del _443._tcp.pop.zw3b.com. 3600 TLSA

| update add _443._tcp.pop.zw3b.com. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR WEB

| zone zw3b.eu

| ; DANE RRset TLSA HTTP Secure

| update del _443._tcp.pop.zw3b.eu. 3600 TLSA

| update add _443._tcp.pop.zw3b.eu. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR WEB

| zone zw3b.fr

| ; DANE RRset TLSA HTTP Secure

| update del _443._tcp.pop.zw3b.fr. 3600 TLSA

| update add _443._tcp.pop.zw3b.fr. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR WEB

| zone zw3b.net

| ; DANE RRset TLSA HTTP Secure

| update del _443._tcp.pop.zw3b.net. 3600 TLSA

| update add _443._tcp.pop.zw3b.net. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR WEB

| zone zw3b.site

| ; DANE RRset TLSA HTTP Secure

| update del _443._tcp.pop.zw3b.site. 3600 TLSA

| update add _443._tcp.pop.zw3b.site. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR WEB

| zone zw3b.tv

| ; DANE RRset TLSA HTTP Secure

| update del _443._tcp.pop.zw3b.tv. 3600 TLSA

| update add _443._tcp.pop.zw3b.tv. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR WEB

| zone zw3b.blog

| ; DANE RRset TLSA HTTP Secure

| update del _443._tcp.smtp.zw3b.blog. 3600 TLSA

| update add _443._tcp.smtp.zw3b.blog. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR MX

| zone zw3b.blog

| ; DANE RRset TLSA SMTP

| update del _25._tcp.smtp.zw3b.blog. 3600 TLSA

| update add _25._tcp.smtp.zw3b.blog. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| ; DANE RRset TLSA SMTP Secure

| update del _465._tcp.smtp.zw3b.blog. 3600 TLSA

| update add _465._tcp.smtp.zw3b.blog. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| ; DANE RRset TLSA SMTP Submission

| update del _587._tcp.smtp.zw3b.blog. 3600 TLSA

| update add _587._tcp.smtp.zw3b.blog. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR WEB

| zone zw3b.com

| ; DANE RRset TLSA HTTP Secure

| update del _443._tcp.smtp.zw3b.com. 3600 TLSA

| update add _443._tcp.smtp.zw3b.com. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR MX

| zone zw3b.com

| ; DANE RRset TLSA SMTP

| update del _25._tcp.smtp.zw3b.com. 3600 TLSA

| update add _25._tcp.smtp.zw3b.com. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| ; DANE RRset TLSA SMTP Secure

| update del _465._tcp.smtp.zw3b.com. 3600 TLSA

| update add _465._tcp.smtp.zw3b.com. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| ; DANE RRset TLSA SMTP Submission

| update del _587._tcp.smtp.zw3b.com. 3600 TLSA

| update add _587._tcp.smtp.zw3b.com. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR WEB

| zone zw3b.eu

| ; DANE RRset TLSA HTTP Secure

| update del _443._tcp.smtp.zw3b.eu. 3600 TLSA

| update add _443._tcp.smtp.zw3b.eu. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR MX

| zone zw3b.eu

| ; DANE RRset TLSA SMTP

| update del _25._tcp.smtp.zw3b.eu. 3600 TLSA

| update add _25._tcp.smtp.zw3b.eu. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| ; DANE RRset TLSA SMTP Secure

| update del _465._tcp.smtp.zw3b.eu. 3600 TLSA

| update add _465._tcp.smtp.zw3b.eu. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| ; DANE RRset TLSA SMTP Submission

| update del _587._tcp.smtp.zw3b.eu. 3600 TLSA

| update add _587._tcp.smtp.zw3b.eu. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR WEB

| zone zw3b.fr

| ; DANE RRset TLSA HTTP Secure

| update del _443._tcp.smtp.zw3b.fr. 3600 TLSA

| update add _443._tcp.smtp.zw3b.fr. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR MX

| zone zw3b.fr

| ; DANE RRset TLSA SMTP

| update del _25._tcp.smtp.zw3b.fr. 3600 TLSA

| update add _25._tcp.smtp.zw3b.fr. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| ; DANE RRset TLSA SMTP Secure

| update del _465._tcp.smtp.zw3b.fr. 3600 TLSA

| update add _465._tcp.smtp.zw3b.fr. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| ; DANE RRset TLSA SMTP Submission

| update del _587._tcp.smtp.zw3b.fr. 3600 TLSA

| update add _587._tcp.smtp.zw3b.fr. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR WEB

| zone zw3b.net

| ; DANE RRset TLSA HTTP Secure

| update del _443._tcp.smtp.zw3b.net. 3600 TLSA

| update add _443._tcp.smtp.zw3b.net. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR MX

| zone zw3b.net

| ; DANE RRset TLSA SMTP

| update del _25._tcp.smtp.zw3b.net. 3600 TLSA

| update add _25._tcp.smtp.zw3b.net. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| ; DANE RRset TLSA SMTP Secure

| update del _465._tcp.smtp.zw3b.net. 3600 TLSA

| update add _465._tcp.smtp.zw3b.net. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| ; DANE RRset TLSA SMTP Submission

| update del _587._tcp.smtp.zw3b.net. 3600 TLSA

| update add _587._tcp.smtp.zw3b.net. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR WEB

| zone zw3b.site

| ; DANE RRset TLSA HTTP Secure

| update del _443._tcp.smtp.zw3b.site. 3600 TLSA

| update add _443._tcp.smtp.zw3b.site. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR MX

| zone zw3b.site

| ; DANE RRset TLSA SMTP

| update del _25._tcp.smtp.zw3b.site. 3600 TLSA

| update add _25._tcp.smtp.zw3b.site. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| ; DANE RRset TLSA SMTP Secure

| update del _465._tcp.smtp.zw3b.site. 3600 TLSA

| update add _465._tcp.smtp.zw3b.site. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| ; DANE RRset TLSA SMTP Submission

| update del _587._tcp.smtp.zw3b.site. 3600 TLSA

| update add _587._tcp.smtp.zw3b.site. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR WEB

| zone zw3b.tv

| ; DANE RRset TLSA HTTP Secure

| update del _443._tcp.smtp.zw3b.tv. 3600 TLSA

| update add _443._tcp.smtp.zw3b.tv. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR MX

| zone zw3b.tv

| ; DANE RRset TLSA SMTP

| update del _25._tcp.smtp.zw3b.tv. 3600 TLSA

| update add _25._tcp.smtp.zw3b.tv. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| ; DANE RRset TLSA SMTP Secure

| update del _465._tcp.smtp.zw3b.tv. 3600 TLSA

| update add _465._tcp.smtp.zw3b.tv. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| ; DANE RRset TLSA SMTP Submission

| update del _587._tcp.smtp.zw3b.tv. 3600 TLSA

| update add _587._tcp.smtp.zw3b.tv. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR WEB

| zone zw3b.blog

| ; DANE RRset TLSA HTTP Secure

| update del _443._tcp.webmail.zw3b.blog. 3600 TLSA

| update add _443._tcp.webmail.zw3b.blog. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR WEB

| zone zw3b.com

| ; DANE RRset TLSA HTTP Secure

| update del _443._tcp.webmail.zw3b.com. 3600 TLSA

| update add _443._tcp.webmail.zw3b.com. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR WEB

| zone zw3b.eu

| ; DANE RRset TLSA HTTP Secure

| update del _443._tcp.webmail.zw3b.eu. 3600 TLSA

| update add _443._tcp.webmail.zw3b.eu. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR WEB

| zone zw3b.fr

| ; DANE RRset TLSA HTTP Secure

| update del _443._tcp.webmail.zw3b.fr. 3600 TLSA

| update add _443._tcp.webmail.zw3b.fr. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR WEB

| zone zw3b.net

| ; DANE RRset TLSA HTTP Secure

| update del _443._tcp.webmail.zw3b.net. 3600 TLSA

| update add _443._tcp.webmail.zw3b.net. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR WEB

| zone zw3b.site

| ; DANE RRset TLSA HTTP Secure

| update del _443._tcp.webmail.zw3b.site. 3600 TLSA

| update add _443._tcp.webmail.zw3b.site. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

| ; MAJ FOR WEB

| zone zw3b.tv

| ; DANE RRset TLSA HTTP Secure

| update del _443._tcp.webmail.zw3b.tv. 3600 TLSA

| update add _443._tcp.webmail.zw3b.tv. 3600 TLSA 3 0 1 8E33F2BC2F8726BE8C092D5B5CBABF5B89C6CB29A598ECAF1A97E219F5EC8162

| send

|

+------------------------------------

20240306 : J'ajoute en caché la method pour utiliser et mettre à jour les certificats Let-Encrypt dans le serveur mail Zimbra, par exemple..

server_ou_ya_acme $ wget -O /root/ISRG-X1.pem https://letsencrypt.org/certs/isrgrootx1.pem.txt

server_ou_ya_acme $ cat /root/ISRG-X1.pem | tee -a /root/acme/data/mail.zw3b.eu_ecc/fullchain.cer

server_ou_ya_acme $ rsync -av -e ssh /root/acme/data/mail.zw3b.eu_ecc/ root@server_zimbra:/opt/zimbra/ssl/letsencrypt_ecc/

server_ou_ya_acme $ ssh root@server_zimbra -x "sudo chown zimbra:zimbra /opt/zimbra/ssl/letsencrypt_ecc/mail.zw3b.eu.key"

server_ou_ya_acme $ ssh root@server_zimbra -x "sudo su - zimbra -c '/opt/zimbra/bin/zmcertmgr verifycrt comm /opt/zimbra/ssl/letsencrypt_ecc/mail.zw3b.eu.key /opt/zimbra/ssl/letsencrypt_ecc/mail.zw3b.eu.cer /opt/zimbra/ssl/letsencrypt_ecc/fullchain.cer'"

server_ou_ya_acme $ ssh root@server_zimbra -x "sudo cp /opt/zimbra/ssl/letsencrypt_ecc/mail.zw3b.eu.key /opt/zimbra/ssl/zimbra/commercial/commercial.key"

server_ou_ya_acme $ ssh root@server_zimbra -x "sudo chown zimbra:zimbra /opt/zimbra/ssl/zimbra/commercial/commercial.key"

server_ou_ya_acme $ ssh root@server_zimbra -x "sudo su - zimbra -c '/opt/zimbra/bin/zmcertmgr deploycrt comm /opt/zimbra/ssl/letsencrypt_ecc/mail.zw3b.eu.cer /opt/zimbra/ssl/letsencrypt_ecc/fullchain.cer'"

server_ou_ya_acme $ ssh root@server_zimbra -x "/etc/init.d/zimbra restart"

Note de Moi-même 22/12/2023 : J’ai ajouté au script les RRset TLSA SMTPs en plus ; Et ai fait en sorte qu’il attrape « une » bonne zone, celle du domaine - il me reste, une particularité à prendre en compte ; celle, si c’est le domaine est un DNAME.

J’ai commenté le nsupdate après le « pipe ». Tiens comment on peut appeler le pipe | autrement  je ne m’en rappelle jamais.

je ne m’en rappelle jamais.

Merci.

Romain.

Un exemple de mise a jour dynamique par « nsupdate » avec retour d’erreur ici.

Bonjour, bonsoir.

Je l’aime bien celle-ci (de config) :

root@lab3w:~ # dig TLSA _443._tcp.internet.nl @dns.ipv10.net

; <<>> DiG 9.11.5-P4-5.1+deb10u9-Debian <<>> TLSA _443._tcp.internet.nl @dns.ipv10.net

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 7993

;; flags: qr rd ra ad; QUERY: 1, ANSWER: 7, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 4096

; COOKIE: 6da95f174ed3bc631b6d7c07658f67bd3598fcd55b9a4aed (good)

;; QUESTION SECTION:

;_443._tcp.internet.nl. IN TLSA

;; ANSWER SECTION:

_443._tcp.internet.nl. 3513 IN CNAME proloprod._dane.internet.nl.

proloprod._dane.internet.nl. 3513 IN TLSA 2 1 1 E1AE9C3DE848ECE1BA72E0D991AE4D0D9EC547C6BAD1DDDAB9D6BEB0 A7E0E0D8

proloprod._dane.internet.nl. 3513 IN TLSA 2 1 1 8D02536C887482BC34FF54E41D2BA659BF85B341A0A20AFADB5813DC FBCF286D

proloprod._dane.internet.nl. 3513 IN TLSA 3 1 1 D6FEA64D4E68CAEAB7CBB2E0F905D7F3CA3308B12FD88C5B469F08AD 7E05C7C7

proloprod._dane.internet.nl. 3513 IN TLSA 2 1 1 BD936E72B212EF6F773102C6B77D38F94297322EFC25396BC3279422 E0C89270

proloprod._dane.internet.nl. 3513 IN TLSA 2 1 1 276FE8A8C4EC7611565BF9FCE6DCACE9BE320C1B5BEA27596B220407 1ED04F10

proloprod._dane.internet.nl. 3513 IN TLSA 2 1 1 E5545E211347241891C554A03934CDE9B749664A59D26D615FE58F77 990F2D03

;; Query time: 0 msec

;; SERVER: 2607:5300:60:9389:15:1:a:1000#53(2607:5300:60:9389:15:1:a:1000)

;; WHEN: sam. déc. 30 01:43:41 CET 2023

;; MSG SIZE rcvd: 390

Bonne fêtes de fin d’année !

Good parties of New Year !

Bon réveillon du nouvel an !

Happy new year’s eve !

Résumé

Bonjour.

J’ai un « soucis » avec un plugin FireFox - DNSSEC DANE Validator de Defkev (que j’ai stocké ici).

Il me ressort que mon DANE est failed sur un nom de domaine en DNAME (Alias « complet » de domaine).

Pourtant j’ai la bonne signature sur mon champ TLSA :

root@lb1.w1a:~ # dig TLSA _443._tcp.admin.lab3w.com @dns.google

; <<>> DiG 9.11.5-P4-5.1+deb10u10-Debian <<>> TLSA _443._tcp.admin.lab3w.com @dns.google

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 5614

;; flags: qr rd ra ad; QUERY: 1, ANSWER: 3, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 512

;; QUESTION SECTION:

;_443._tcp.admin.lab3w.com. IN TLSA

;; ANSWER SECTION:

lab3w.com. 3600 IN DNAME lab3w.fr.

_443._tcp.admin.lab3w.com. 3600 IN CNAME _443._tcP.AdmiN.lab3w.fr.

_443._tcP.AdmiN.lab3w.fr. 3600 IN TLSA 3 0 1 ACC6A3C520F75537E06B593F44FC114A3C3EAF04DB84B10EA60CA0F7

;; Query time: 32 msec

;; SERVER: 2001:4860:4860::8888#53(2001:4860:4860::8888)

;; WHEN: jeu. févr. 15 05:29:20 CET 2024

;; MSG SIZE rcvd: 157

En interrogeant avec la commande openssl s_client (pour visualiser le certificat depuis n’importe où sur le réseau).

root@lb1.w1a:~ # echo | openssl s_client -servername admin.lab3w.com -connect admin.lab3w.com:443 -verify_quiet | openssl x509 -noout -fingerprint -sha256 | tr -d :

DONE

SHA256 Fingerprint=ACC6A3C520F75537E06B593F44FC114A3C3EAF04DB84B10EA60CA0F7C511D794

Et en local pour le fun, le certif :

root@lb1.w1a:~ # echo | openssl x509 -noout -ext subjectAltName -in /root/acme/data/lab3w.fr_ecc/lab3w.fr.cer | grep DNS | tr -d [:blank:]

DNS:*.lab3w.com,DNS:*.lab3w.fr,DNS:lab3w.com,DNS:lab3w.fr

root@lb1.w1a:~ # openssl x509 -noout -fingerprint -sha256 < /root/acme/data/lab3w.fr_ecc/lab3w.fr.cer | tr -d :

SHA256 Fingerprint=ACC6A3C520F75537E06B593F44FC114A3C3EAF04DB84B10EA60CA0F7C511D794