Merci pour vos réponses.

Si le ssh est sensé chiffrer les données, pourquoi il est quand même risqué d’utiliser le ssh à partir d’un réseau wifi publique ? Justement le ssh n’a t-il pas été conçu pour ça à l’instar du ssl ?

Sslh est tentant, car ça a l’air simple à mettre en place.

Si je devais utiliser un vpn, j’aimerais essayer de l’installer moi-même plutôt que d’acheter un abonnement (j’évite aussi les vpn gratuits) chez un fournisseur (comme nordVPN, etc).

Pour cela, je voulais commander un serveur dédié ks-a chez ovh, mais c’est toujours en rupture de stock (car le prix n’est que de 6 euros par mois, et c’est du matériel reconditionné).

Donc j’ai une autre solution qui est le VPS pour aussi 5 euros (voire 3.50 euros) par mois chez ovh. Mais est-ce que le VPS, vu que son cpu est partagé avec d’autres VPS du système, sera suffisant pour y installer un vpn (comme openVPN) ?

Le VPS à 3.50 euros/mois : cpu 1 vCore, ram 2go, disque dur 20go en sdd, bande passante 100 Mb/s.

Le VPS à 5 euros/mois : cpu 2vCore, ram 2 go, disque dur 40 go en ssd, bande passante 500 Mb/s.

Lequel me conseillerez-vous ? Voici ce que je souhaiterais faire avec le vps :

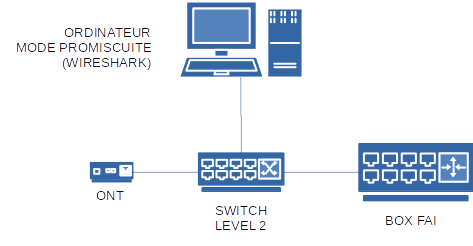

-me connecter en ssh sur le port 80 ou 443 du vps pour que ce dernier me redirige vers le port 22 d’un serveur dédié (port forwarding avec rebond), et comme ça je pourrais avoir accès au serveur ssh de mon serveur dédié à partir d’un réseau wifi publique qui bloque tous les ports sauf le 80, 443, 25, 143, 110.

-utiliser le vps comme proxy pour naviguer sur internet de façon anonyme.

-et plus tard, installer un vpn comme openVPN.

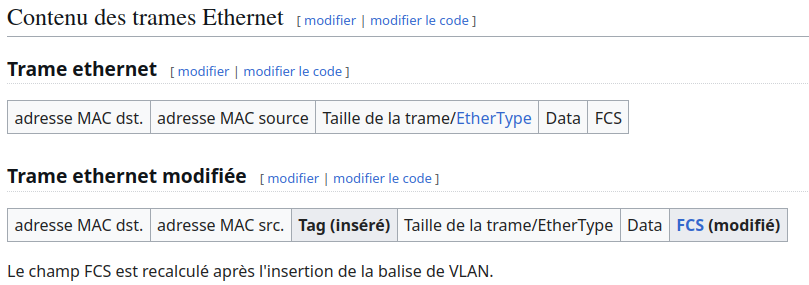

J’ai commencé à regarder quelque tutos sur le tunneling ssh (port forwarding avec ou sans rebond), et je voudrais savoir si le vpn pour « navigateur » proposé par les fournisseurs de vpn payant n’est-il rien d’autres que du ssh en « proxy socks » (càd ssh avec l’option -D) ?