Hello et merci :D.

Voici la configuration en écrit

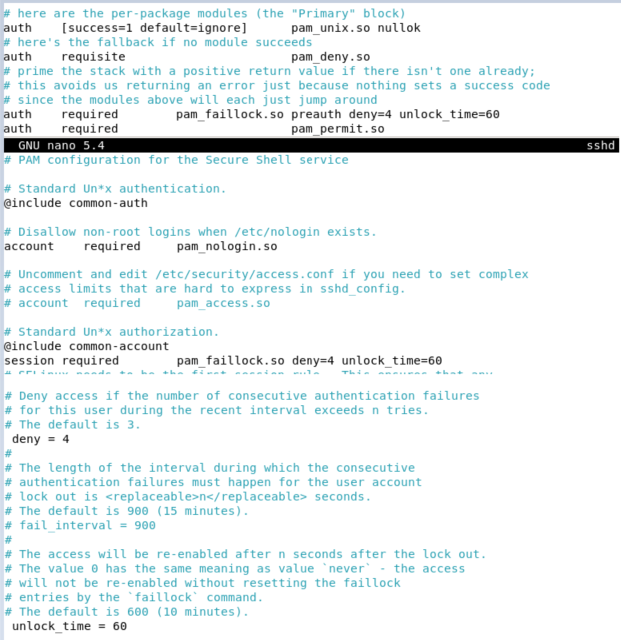

pour common-auth

# (e.g., /etc/shadow, LDAP, Kerberos, etc.). The default is to use the

# traditional Unix authentication mechanisms.

#

# As of pam 1.0.1-6, this file is managed by pam-auth-update by default.

# To take advantage of this, it is recommended that you configure any

# local modules either before or after the default block, and use

# pam-auth-update to manage selection of other modules. See

# pam-auth-update(8) for details.

# here are the per-package modules (the "Primary" block)

auth [success=1 default=ignore] pam_unix.so nullok

# here's the fallback if no module succeeds

auth requisite pam_deny.so

# prime the stack with a positive return value if there isn't one already;

# this avoids us returning an error just because nothing sets a success code

# since the modules above will each just jump around

auth required pam_faillock.so preauth deny=4 unlock_time=60

auth required pam_permit.so

# and here are more per-package modules (the "Additional" block)

# end of pam-auth-update config

Pour le fichier sshd

# PAM configuration for the Secure Shell service

# Standard Un*x authentication.

@include common-auth

# Disallow non-root logins when /etc/nologin exists.

account required pam_nologin.so

# Uncomment and edit /etc/security/access.conf if you need to set complex

# access limits that are hard to express in sshd_config.

# account required pam_access.so

# Standard Un*x authorization.

@include common-account

# SELinux needs to be the first session rule. This ensures that any

# lingering context has been cleared. Without this it is possible that a

# module could execute code in the wrong domain.

session [success=ok ignore=ignore module_unknown=ignore default=bad] pam_selinux.so close

# Set the loginuid process attribute.

session required pam_loginuid.so

# Create a new session keyring.

session optional pam_keyinit.so force revoke

# Standard Un*x session setup and teardown.

@include common-session

session required pam_faillock.so deny=4 unlock_time=60

Pour le faillock.conf

# Deny access if the number of consecutive authentication failures

# for this user during the recent interval exceeds n tries.

# The default is 3.

deny = 4

#

# The length of the interval during which the consecutive

# authentication failures must happen for the user account

# lock out is <replaceable>n</replaceable> seconds.

# The default is 900 (15 minutes).

fail_interval = 3

#

# The access will be re-enabled after n seconds after the lock out.

# The value 0 has the same meaning as value `never` - the access

# will not be re-enabled without resetting the faillock

# entries by the `faillock` command.

# The default is 600 (10 minutes).

unlock_time = 60

#

Mais ton message ma fait réaliser que effectivement bloquer un compte est quelque peu contre productif, je vais donc plutôt installer fail2ban pour bannir les IP pendants un laps de temps défini. C’est bien ce que tu conseille ?

je suis tout de même curieux de savoir pourquoi ca ne fonctionne pas