Bonjour,

J’ai une machine virtuelle Virtualbox avec EFI activé installée de la façon suivante:

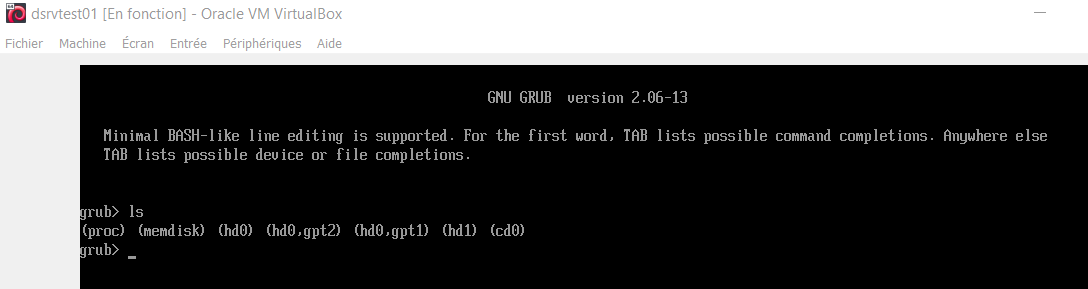

- Un seul disque

- Deux partitions

- sda1 => /boot/efi

- sda2 => luks

- Deux partitions

La partition sda2_cryp contient un volume group LVM avec les volumes montés sur les répertoires suivants:

- /boot

- /

- /home

- /var

- /var/log

- /var/log/audit

- /var/tmp

- /tmp

- swap

Lors de l’installation, l’installer n’est pas capable d’installer grub, donc je l’ai fait manuelle via le mode rescue:

un fois monté tous les répertoires ci-dessus:

grub-install

update-grub

j’obtiens bien les fichiers voulus dans /boot/efi et dans /boot

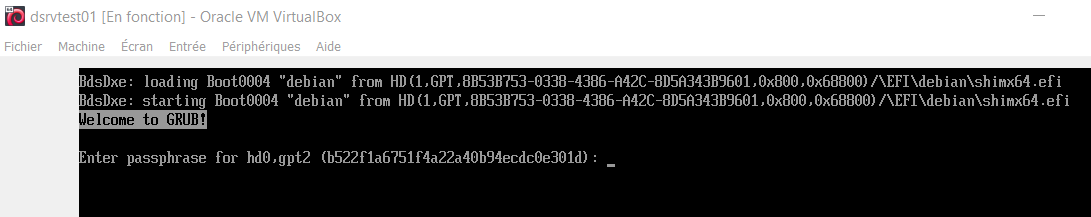

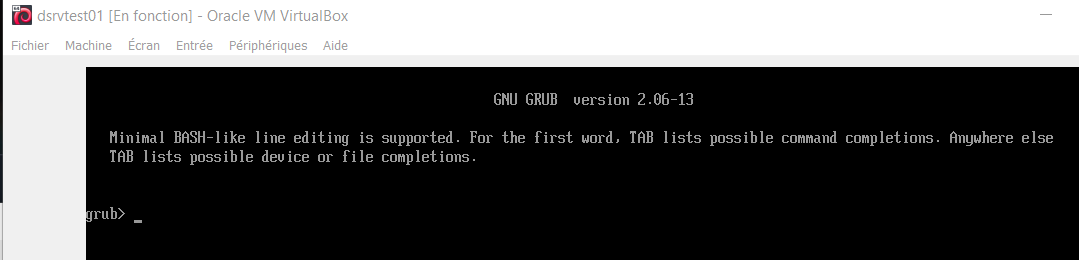

Pourtant le démarrage ne fonctionne pas.

Les fichiers grub:

/etc/default/grub:

grub.txt (1,9 Ko)

/boot/grub/grub.cfg :

grub.cfg.txt (244 Octets)

/boot/efi/EFI/debian/grub.cfg:

boot_grub.cfg.txt (6,7 Ko)

AU reboot, je tombe directement sur le shell EFI.

Le seul message d’erreur que j’ai, c’(est celui que les variables EFI ne sont pas prisent en copte sur ma machine.

Pourtant, l’installer boot en UEFI, la machine est bien configuré en EFI. Pas de sécure boot,

J’ai testé la même installation mais sans le chiffrement du disque, et il marche très bien.>

J’en perd mon latin, et ça fait déjà au moins une 20aine de tests que je fait dessus.