Les remarques ci-dessus sont tout à fait pertinentes.

J’ai testé grâce à l’utilitaire nmap et il semble que, au niveau du serveur VPS, cela fonctionne :

$ sudo nmap -sT -p 5500,5501 192.162.71.228

Starting Nmap 7.40 ( https://nmap.org ) at 2022-01-17 13:01 UTC

Nmap scan report for vps84582.serveur-vps.net (192.162.71.228)

Host is up (0.0086s latency).

PORT STATE SERVICE

5500/tcp filtered hotline

5501/tcp closed fcp-addr-srvr2

Nmap done: 1 IP address (1 host up) scanned in 1.60 seconds

$

En effet, l’utilitaire nmap aurait indiqué un port 5500 dans l’état « closed » si le relais de port / port forward n’avait pas fonctionné.

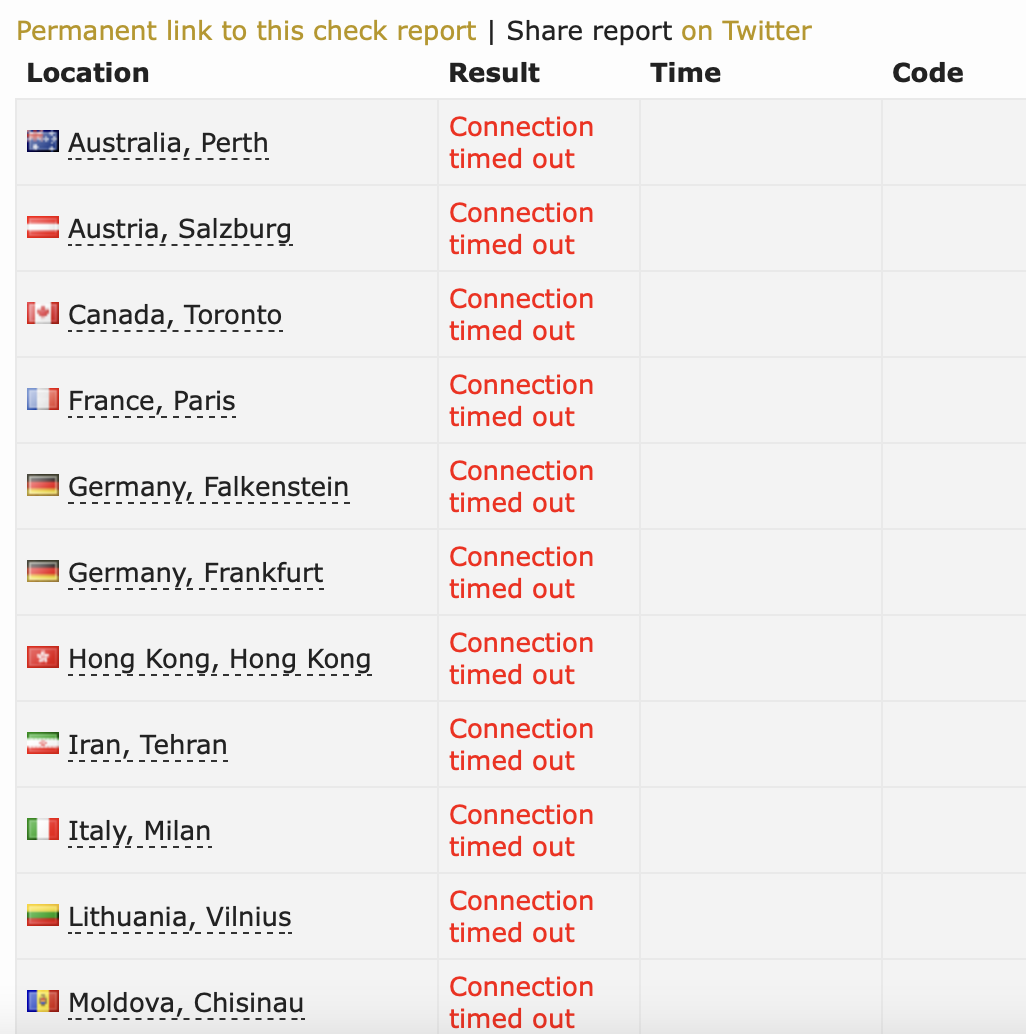

L’état « filtered » semble indiquer que le problème est entre le serveur VPS et le serveur NAS. Ou sur le chemin / la route de retour depuis le NAS vers le VPS.

Pour vérifier si la communication passe bien entre le VPS et le serveur NAS, tu peux installer nmap sur le VPS puis utiliser une commande telle que :

sudo nmap -sT -p 80 192.168.1.55

(en admettant que l’IP 192.168.1.55 soit bien celle du NAS et que le port soit bien le numéro 80)

On peut aussi utiliser la commande traceroute depuis le VPS, qui permet éventuellement de savoir si le problème est situé entre le VPS et le routeur ou entre le routeur et le NAS :

sudo traceroute -n --tcp --port=80 192.168.1.55

Note : je me suis permis de conserver l’adresse IP du serveur, ce que je ne considère pas être un risque de sécurité. Ceci dit je ne le prendrais pas mal si qui que ce soit l’enlève ou me demande de l’enlever.

–

AnonymousCoward

Merci de vos réponses, pouvez vous m’indiquer les étapes pas à pas pour m’aider au maximum ?

Merci de vos réponses, pouvez vous m’indiquer les étapes pas à pas pour m’aider au maximum ?