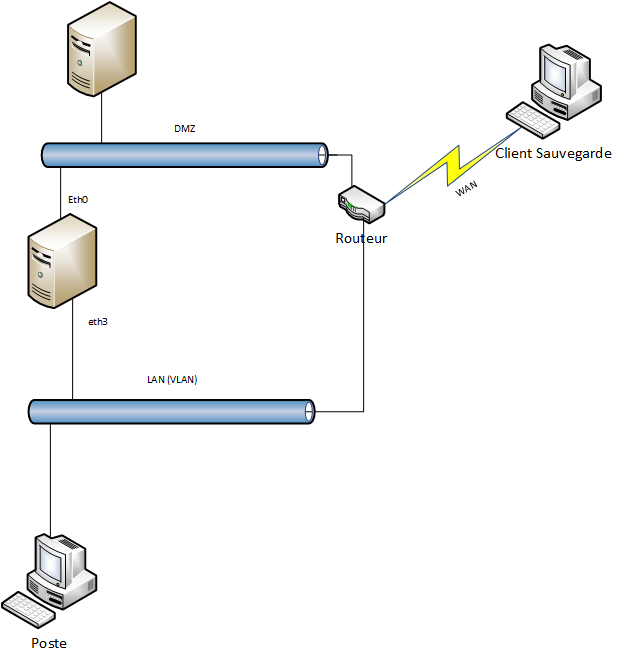

Bonjour, Je travail aujourd’hui sur un serveur de test afin de déployer un FTP qui ce situera dans une DMZ (port 1085 passif 64000 - 65000)

ainsi qu’un serveur web (interne a l’entreprise)

Mais lorsque j’exécute mon script iptables (je ne suis pas encore très a l’aise avec) je n’arrive plus a me connecter en SSH / HTTP, pourtant mes regles ont l’air bonne.

Mon interface eth0 ce situe dans ma DMZ et mon interface eth3 dans mon LAN.

voila mon script

#Supprime les ancienne regles

iptables -F

iptables -X

#Policy ACCEPT

iptables -P INPUT ACCEPT

iptables -P FORWARD ACCEPT

iptables -P OUTPUT ACCEPT

#INPUT

#Input ICMP OK

iptables -A INPUT -p icmp -m state --state NEW,ESTABLISHED,RELATED -j ACCEPT

#Input FTP OK

iptables -A INPUT -i eth0 -p tcp -m state --state NEW,ESTABLISHED,RELATED --dport 1085 -j ACCEPT

iptables -A INPUT -i eth0 -p tcp -m state --state NEW,ESTABLISHED,RELATED --dport 64000:65000 -j ACCEPT

#Input SSH OK

iptables -A INPUT -i eth3 -p tcp -m state --state NEW,ESTABLISHED --dport 63999 -j ACCEPT

#Input HTTP/S et APT OK

iptables -A INPUT -i eth3 -p tcp -m state --state NEW,ESTABLISHED --dport 80 -j ACCEPT

iptables -A INPUT -i eth3 -p tcp -m state --state NEW,ESTABLISHED --dport 443 -j ACCEPT

#Input DNS OK

iptables -A INPUT -i eth3 -p tcp -m state --state ESTABLISHED --dport 53 -j ACCEPT

iptables -A INPUT -i eth3 -p udp -m state --state ESTABLISHED --dport 53 -j ACCEPT

#Input SNTP OK

iptables -A INPUT -i eth3 -p udp -m state --state ESTABLISHED --dport 123 -j ACCEPT

#Input Loopback OK

iptables -A INPUT -i lo -j ACCEPT

#OUTPUT

#Output ICMP OK

iptables -A OUTPUT -p icmp -m state --state NEW,ESTABLISHED -j ACCEPT

#Output FTP OK

iptables -A OUTPUT -o eth0 -p tcp -m state --state ESTABLISHED,RELATED --sport 1085 -j ACCEPT

iptables -A OUTPUT -o eth0 -p tcp -m state --state ESTABLISHED,RELATED --sport 64000:65000 -j ACCEPT

#Output SSH OK

iptables -A OUTPUT -o eth3 -p tcp -m state --state ESTABLISHED --sport 63999 -j ACCEPT

#Output HTTP/S et APT OK

iptables -A OUTPUT -o eth3 -p tcp -m state --state ESTABLISHED --sport 80 -j ACCEPT

iptables -A OUTPUT -o eth3 -p tcp -m state --state ESTABLISHED --sport 443 -j ACCEPT

#Output DNS OK

iptables -A OUTPUT -o eth3 -p tcp -m state --state NEW,ESTABLISHED --sport 53 -j ACCEPT

iptables -A OUTPUT -o eth3 -p udp -m state --state NEW,ESTABLISHED --sport 53 -j ACCEPT

#Output SNTP OK

iptables -A OUTPUT -o eth3 -p udp -m state --state NEW,ESTABLISHED --sport 123 -j ACCEPT

#Output Loopback OK

iptables -A OUTPUT -o lo -j ACCEPT

#Reject tout le reste

iptables -A INPUT -j REJECT

iptables -A OUTPUT -j REJECT

iptables -A FORWARD -j REJECT