Bonjour a tous et a Anonymous @AnonymousCoward

Vu que tu as répondu tantôt

La question était au sujet de la configuration SSH dont tu m’avais conseiller de faire …

Ayant encore des lacunes a ce sujet: j’ai laisser en suspend

Voila ceci était ta réponse et mes questions !!

Et ensuite, depuis ton mac, tu peux utiliser une commande telle que

ssh -o UserKnownHostsFile=/dev/null -o StrictHostKeyChecking=no admin@192.168.55.33

Bonjour cher Anonymous

comment ca va depuis tout ce temps?

Apparement ici cette commande me permet de créer un fichier de données des utilisateurs sous le périphérique " null"et interdire tout nouvel utilisateur

J’ai reçu un tuto pour ssh sur netcadad mais très basique

je peux effacer aussi le contenu dans le fichier ~/.ssh/known_hosts ???

*Je peux aussi éditer avec nano les files ssh et sshd _config ??

C’est assez brouiller pour le moment , et la formation NDG est très très light au sujet du chapitre Network Configuration

désoler j’en repose d’autres

- /dev/null est un fichier ?? on dirait un périphérique

je dois créer un fichier dans ce fichier ?? /dev/null il y a déja un fichier ~/.ssh/knownhosts ?

UserKnownHostsFile :Est un fichier d’utilisateur connus qui peuvent accéder or ce je n’ai rien configurer et je retrouve des clés RSA dans le fichier dédier avec je pense un « User name » bizarre

StrictHostKeyChecking: Permet d’ajouter de nouvelles cléfs RSA suivant oui non ou null

il y des restrictions ou pas …

2)Vu que j’ai j’essayer de tester des connections avec d’autres Hosts y a pas d’accès donc a premières vues

il n’y a rien qui a été configurer … … MAIS HMMM je suis sceptique

Mais je ne comprend pas toutes les options aussi.

surtout -J plus [:port]

Faut avoir de multiple Users qui ont on une cléfs RSA stocker dans une files dans /etc/ssh/known_hosts et qui « MATCH » ??

C’est assez confus surtout que plusieurs DIR /var ou /lib ou /usr contiennent des files ssh dans les Logs aussi ???

Quels fichiers configurer exactement ???

Est ce ma CMD ssh +user@hostname est valable faut il ajouter un ip non si car j’essaye dans ma propre VM?

Est ce qu’il n’y a vraiment aucun accès via u autre user ?qui peut taper « user@hostname » et taper mon code

qui est très basique vu que c’est une VM

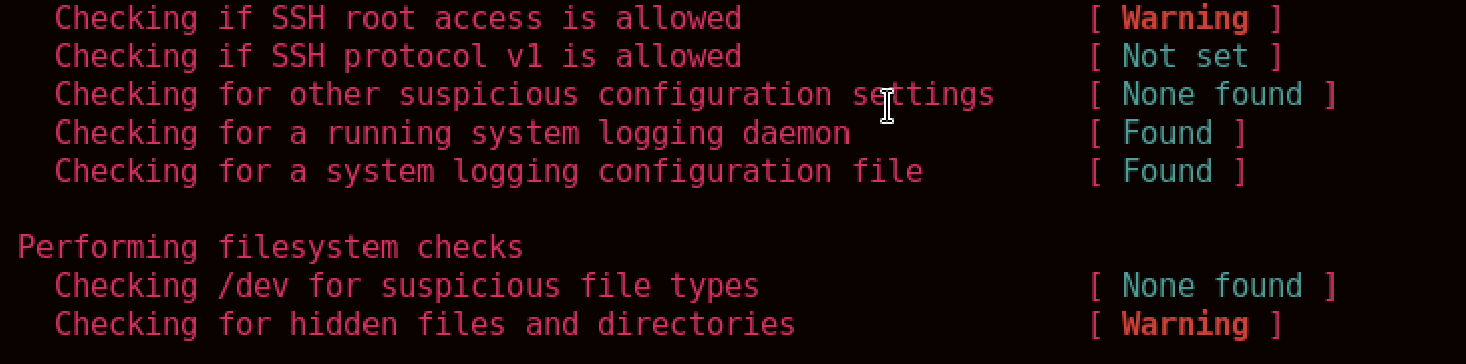

Apparement je n’ai pas de configuration de base pour le root ce qui est normal apparement sur debian??

Je dois utiliser un autre user root avec sudo su mais apparement je n’ai pas les super privilèges …

Mais je vois que c’est important pour la sécurité de ma VM , et si ca se trouve j’ai laisser des accès libre

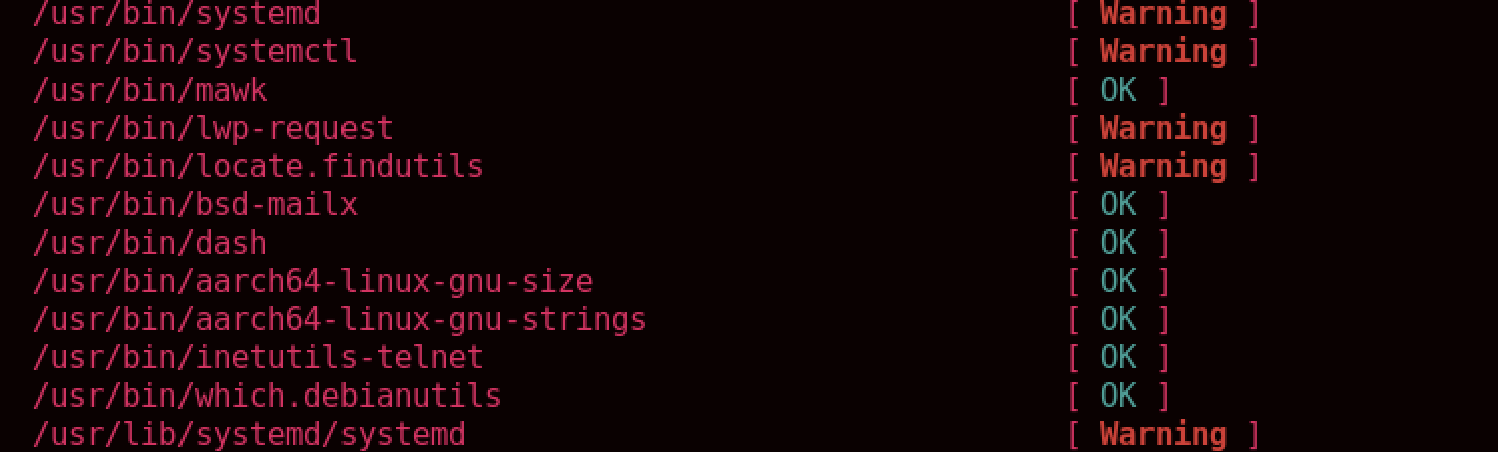

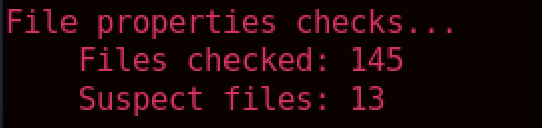

comme le spécifie RKHunter sous les Fichiers ici en captures

![]()

![]()

![]()

![]()

Surtout que mnt avec le peu de savoir je sais voyager dans les répertoire et fichier et je trouve des trucs bizarres des fichiers de comp musicales , des info sur des prises de photos , des trucs que je comprend pas ce qu’ils foutent la ???

Surtout que j 'ai installer cette VM pour les cours et formations

J’ai l’impression que d’autres user ont accès a cette VM

Voila cher @AnonymousCoward

désoler pour le pavé que je t’ai envoyer

mais j’essaye de comprendre et je reçoit un flux nombreux d’infos et comme je suis perfectionniste

je sature un peu

Merci a tous pour les conseils