Salut

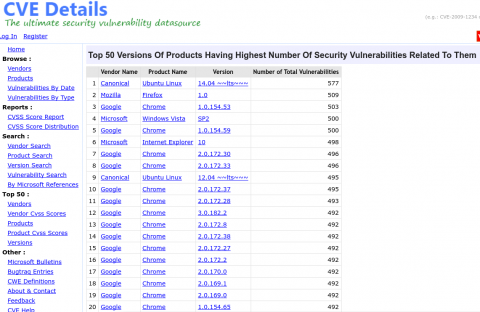

Le tableau de la honte:

Je dirais plutôt «le tableau de la transparence». Il y a surement une montagne de faille non déclaré dans une CVE donc non comptabilisé. Ceux qui apparaisse le plus sont plutôt ceux qui font l’effort de diffuser des avertissement concernant toutes les failles découvertes … ou pas

Je ne vois pas trop ce que ce sujet vient faire dans Support Debian.

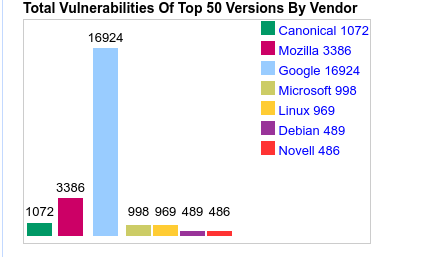

Et visiblement le score énorme de Google est obtenu en additionnant le nombre de failles de plusieurs versions successives de Chrome alors que ce sont probablement les mêmes failles d’une version à l’autre pour la plupart. Je trouve que ce n’est pas une méthode de calcul très objective.

Je me suis permis de le déplacer dans la pause café, ce sera effectivement plus à sa place.

Ça ne justifie pas la différence énorme (du simple au double) qu’il y a entre Debian et Ubuntu, par exemple. A mon avis ça tient au fait qu’Ubuntu utilise, en plus des siens, des paquets en provenance de Debian unstable (sid), dont l’équipe de sécurité de Debian ne s’occupe pas, puisqu’elle ne commence à intervenir que sur testing puis sur stable. Et vu le rythme tout de même effréné de sortie des nouvelles versions chez Canonical, leurs équipes n’ont pas le temps et encore moins de raisons de s’occuper de ça de façon approfondie…

Ubuntu utilise surtout des paquets en provenance de Sid, pour ainsi dire Ubuntu est basée sur Sid (du moins à ma connaissance…)

Bah c’est surtout lié au fait que Ubuntu soit basée sur Sid, après dire que leurs équipes n’ont pas le temps de s’occuper de ça j’irai pas jusque là, mais c’est plutot toutes leurs cochonneries introduites par Canonical + paquets Sid qui doivent comporter pleins de failles puisque ce sont de toute façon des paquets encore en développement… Mais bon d’un autre côté c’est un choix.

unstable = sid

Et… ?

Et rien !

Je disais qu’ubuntu prenait des paquets unstable et tu me réponds qu’ils prennent des paquets sid… Je faisais juste remarquer que c’était la même chose (et donc que je ne comprenais pas le sens de ta réponse).

Cette différence énorme est uniquement due à la méthode de calcul du nombre total de failles qui ne me semble pas sérieuse du tout pour plusieurs raisons.

Le tableau recense deux versions d’Ubuntu et une version de Debian, ayant chacune un nombre de faille similaire. Et comme je l’ai déjà souligné avec Google et Chrome, le nombre “total” de failles par distributeur (vendor) est simplement la somme des nombres de failles de chaque produit/version. Donc si Debian 7 avait été inclus dans le tableau, nul doute que le score de Debian aurait été beaucoup moins flatteur.

Cependant, comme dans le cas de Chrome, je soupçonne que la majorité des failles sont communes entre les différentes versions. Les valeurs sont trop proches pour que ce soit une coïncidence. La méthode consistant à simplement additionner les nombres de failles de tous les produits ou versions est donc erronée.

On aboutit ainsi à un résultat aberrant où Google et Mozilla, avec un seul produit chacun (Chrome et Firefox) mais plusieurs versions, ont des totaux largement supérieurs à celui de Microsoft.

Un autre aspect rendant la méthode discutable et l’inclusion de versions manifestement obsolètes et abandonnées depuis longtemps comme Firefox 1.0, 1.5 ou 2.0.

Je ne sais pas comment travaille Ubuntu, mais j’ose espérer que les paquets de Debian unstable ne se retrouvent pas directement dans les publications, et qu’Ubuntu fait un travail d’intégration et de stabilisation comme le fait Debian en faisant passer les paquets d’unstable vers testing puis stable.

Quant à Debian, l’équipe de sécurité n’intervient sur testing que lorsqu’on approche de la publication, et que les versions sont à peu près gelées (comme en ce moment).

Tant qu’une version est dans la nature son utilisateur est vulnérable, faire la somme des failles de toutes les versions d’un produit est donc une excellente méthode.

Dites les gens, pour des pros vous etes un peu trop technique et pas assez pragmatique: concernant Canonical la réponse ne s’appelle t’elle pas “Livepatch”?

https://www.ubuntu.com/support

https://auth.livepatch.canonical.com/

https://www.ubuntu.com/support/plans-and-pricing

La somme des failles, à la limite. Mais je trouve discutable de compter les failles de produits qui ne sont plus maintenus depuis longtemps comme Firefox 1.0 au prétexte qu’on ne peut pas empêcher des gens de continuer à les utiliser.

Mais je te rappelle que ce n’est pas ce qui est fait dans cette page : ce n’est pas la somme des failles qui est faite mais la somme des nombres de failles de chaque produit. Si tu ne saisis pas la nuance, voici un exemple :

Si 3 versions d’un produit contiennent la même faille, ça compte pour 3 dans le total de son distributeur et non pour une seule faille. Trouves-tu toujours cette façon de compter normale ? Moi pas. On peut même arriver à un résultat paradoxal avec cette méthode. Voici un autre exemple :

Une faille est découverte dans la version N du produit A d’un distributeur X. Il publie une nouvelle version N+1 corrigeant la faille. On découvre ensuite une autre faille dans la version N qui est aussi présente dans la version N+1 puisqu’encore inconnue lors de sa publication. D’après la méthode de calcul de cette page, cela fait donc 2 failles dans la version N et 1 faille dans la version N+1 donc un total de 3 failles.

Si le distributeur n’avait pas publié la version version N+1 pour corriger la première faille découverte, le total ne serait que de 2 failles, ce qui pourrait laisser penser à première vue qu’il est plus réactif, ce qui est le contraire.