Merci pour cette réponse et ce lien, qui m’a été très utile, voir ci-après, car pendant que l’un rédigeait cette réponse, l’autre bidouillait, à l’ancienne :

Alors j’ai lancé synaptic et fait une recherche sur i386, puis j’ai parcouru la liste renvoyée et ai compté 27 entrées avec cette string.

Trois ne sont manifestement pas concernées, c’est libxvidcore4, linux-headers-5.10.0-10-amd64 et qemu-utils, mais « i386 » se trouve dans la description des paquets, aïe !

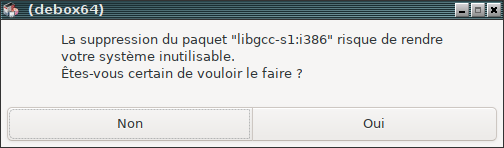

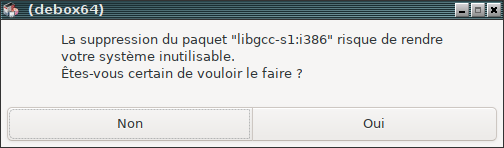

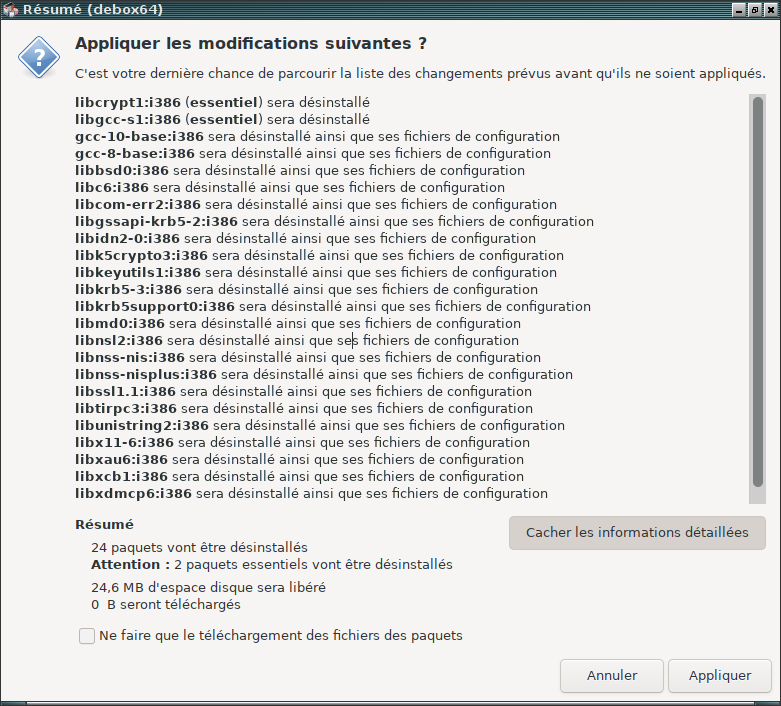

Je sélectionne la première entrée, clic-droit / sélectionner pour suppression complète m’en propose 23 en plus, que j’accepte, et je me retape la liste pour passer de Suppression à Suppression complète et incroyable mais vrai, sur deux paquets une boîte de dialogue me dit que supprimer ce paquet risque de rendre mon système inutilisable, texto !

Ça concerne libcrypt1:i386 et libgcc-s1:i386.

Questions :

- Pourquoi ça ne me l’a pas dit plus tôt ?

- Si j’y vais comme ça (ie, sans suppression complète), ça ne va pas rendre mon système instable ?

Dans une machine virtuelle avec + ou - le même bullseye 11.2, une recherche de libcrypt dans synaptic montre un paquet libcrypt1 installé, avec la même version que celui en i386, et pareil pour libgcc-s1 vs libgcc-s1:i386.

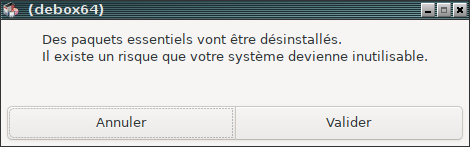

Allez, je bascule sur Suppression complète ces deux-là, le message doit être une boulette, on verra bien…

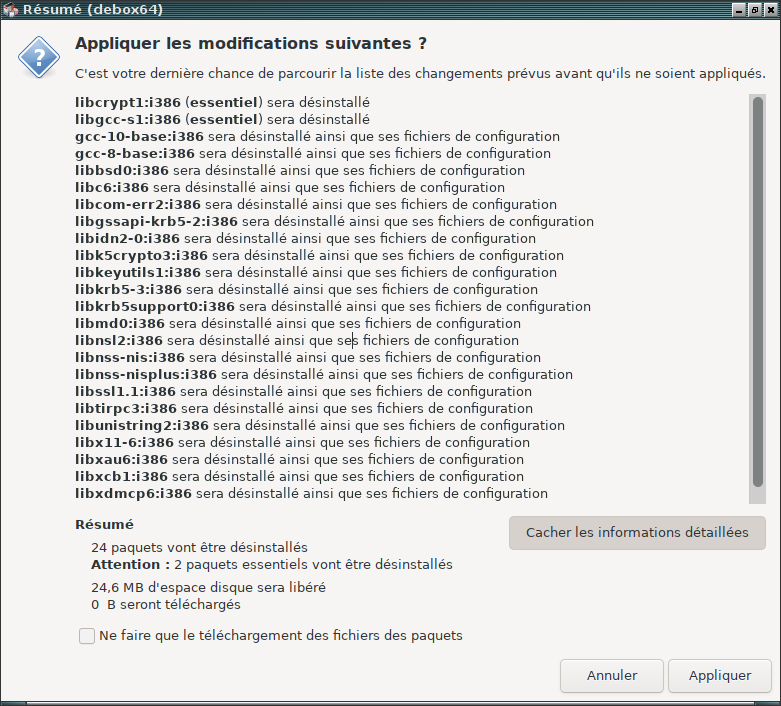

Mais bon, « ils » font peur quand on clique sur « Appliquer » :

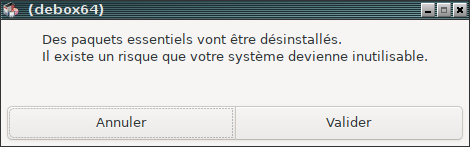

et après « Appliquer » :

Bref, « Valider » puis

$ apt list policykit-1

En train de lister... Fait

policykit-1/stable-security,now 0.105-31+deb11u1 amd64 [installé, automatique]

policykit-1/stable-security 0.105-31+deb11u1 i386

Bizarre bizarre, reboot à la Windows (tout va bien, « ils » nous font peur pour rien…) et

$ apt list policykit-1

En train de lister... Fait

policykit-1/stable-security,now 0.105-31+deb11u1 amd64 [installé, automatique]

policykit-1/stable-security 0.105-31+deb11u1 i386

Alors en avant les manips, merci à jweber pour son premier lien :

apt-get purge ".*:i386"

fait défiler à toute allure des milliers de lignes, puis au final

Le paquet « xwayland:i386 » n'est pas installé, et ne peut donc être supprimé <-- dernière ligne

Les paquets suivants ont été installés automatiquement et ne sont plus nécessaires :

libgtksourceview-3.0-1 libgtksourceview-3.0-common libvpx5 libxfce4util-bin libxfce4util-common libxfce4util7 libxfconf-0-3 xfconf

Veuillez utiliser « apt autoremove » pour les supprimer.

0 mis à jour, 0 nouvellement installés, 0 à enlever et 0 non mis à jour.

Allez, apt autoremove pour enlever ces huit paquets, puis

$ dpkg --remove-architecture i386

$ apt list policykit-1

En train de lister... Fait

policykit-1/stable-security,now 0.105-31+deb11u1 amd64 [installé, automatique]

N: Il y a une version supplémentaire 1. Veuillez utiliser l'opérande « -a » pour la voir.

$ apt list policykit-1 -a

En train de lister... Fait

policykit-1/stable-security,now 0.105-31+deb11u1 amd64 [installé, automatique]

policykit-1/stable 0.105-31 amd64

(ligne vide)

Et voilà !

Merci à tous.