Bonjour,

Je rencontre quelques soucis avec ma config d’OpenVPN qui est sur un VPS chez OVH.

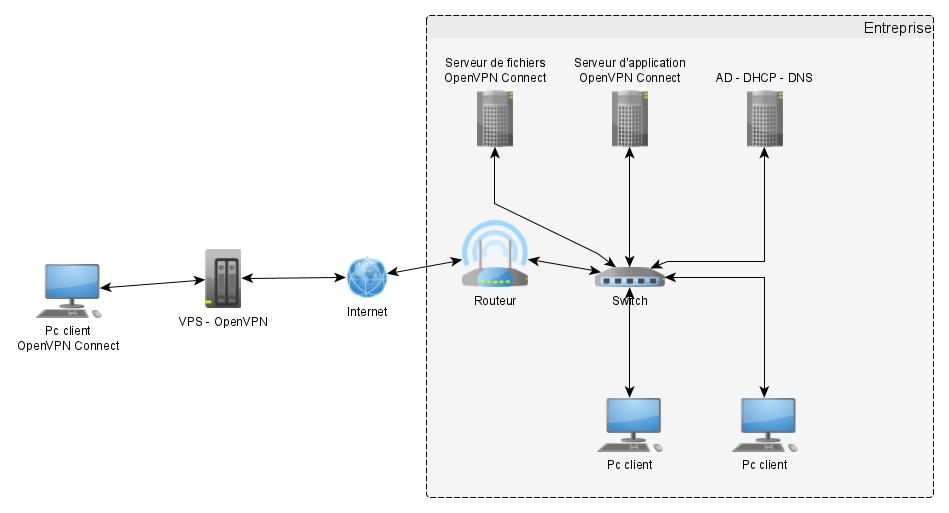

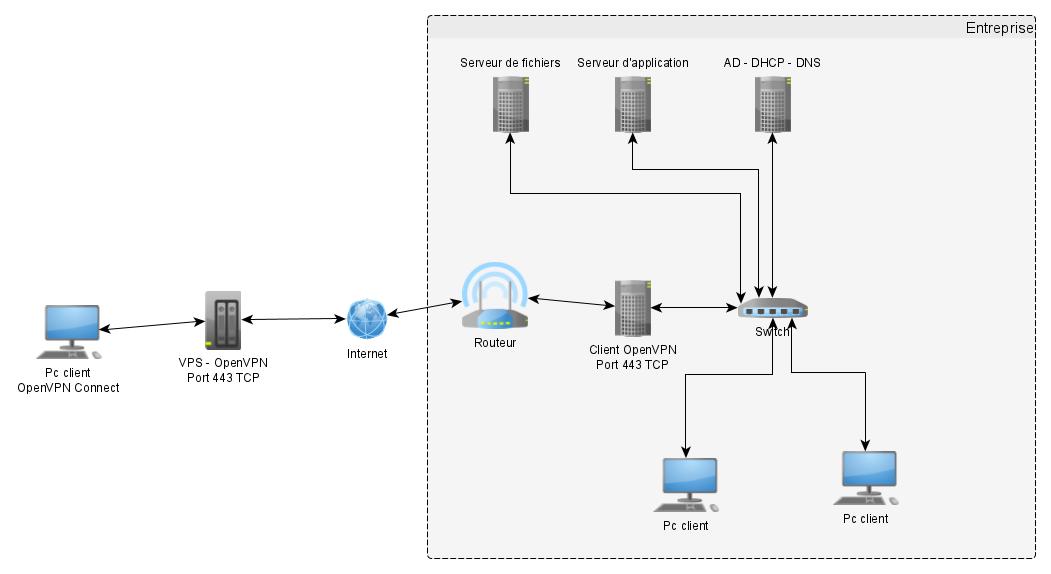

J’ai un parc qui comprend un serveur Hyper-V (Windows 2012 R2) avec plusieurs VM (Windows 2012 r2 et Windows 2008 R2), dont un serveur [AD, DHCP et DNS], un serveur de fichiers, un serveur d’application, …

Avec le confinement, on m’a demandé s’il était possible d’avoir un accès à différents dossiers de l’extérieur, avoir accès au serveur de fichiers, de basse de données WinDev et se connecter en TSE.

J’ai configuré un VPS Debian avec OpenVPN chez OVH.

Installer OpenVPN Connect sur un poste client externe, sur le serveur de fichiers, de BDD et TSE.

De l’extérieur, je peux avoir accès aux dossiers du serveur de fichiers, me connecter en TSE et même faire fonctionner l’application WinDev.

En interne, pour les serveurs connectés à OpenVPN, les clients (Windows 10) ont beaucoup de mal à se connecter (lecteurs réseaux) aux serveurs avec leurs nom DNS , je suis obligé d’utiliser leurs IP. Et même dans certain cas, même avec l’IP j’ai beaucoup de difficulté pour me connecter en TSE.

Je me doutes bien que ma config n’est pas correcte, mais je ne sais pas comment faire autrement.

Si quelqu’un pouvait me conseiller sur comment réaliser une installation correcte, j’en serai très heureux.

Merci par avance.